تفاوت DNS با DNS OVER TLS (DOT) و (DOH)DNS OVER HTTPS

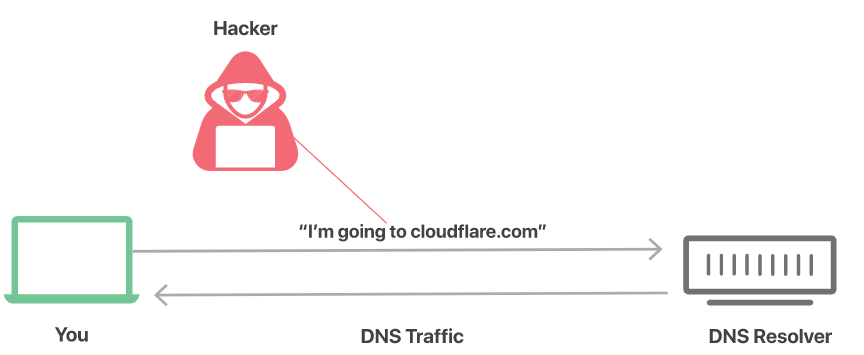

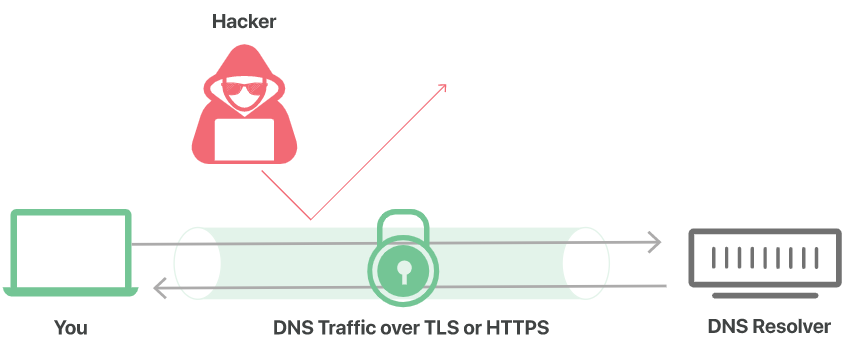

پرسوجوهای DNS بهصورت متن ساده ارسال میشوند، به این معنی که هرکسی میتواند آنها را بخواند. DNS OVER HTTPS و DNS OVER TLS، پرسشها و پاسخهای DNS را رمزگذاری میکنند تا جستجوی کاربر را ایمن و خصوصی نگه دارد. بااینحال، هر دو رویکرد مزایا و معایب خود رادارند.

چرا DNS به لایههای امنیتی بیشتری نیاز دارد؟

DNS دفترچه تلفن اینترنت است. DNS سرورها نامهای دامنه قابلخواندن توسط انسان را به آدرسهای IP قابلخواندن توسط ماشین ترجمه میکنند. بهطور پیشفرض، پرسشها و پاسخهای DNS بهصورت متن ساده (از طریق UDP) ارسال میشوند، به این معنی که میتوانند توسط شبکهها، ISP ها یا هر سرویسی که قادر به نظارت بر انتقال است، خوانده شوند. حتی اگر وب سایتی از HTTPS استفاده کند، پرس و جوی DNS موردنیاز برای پیمایش به آن وبسایت در معرض دید قرار میگیرد.

این فقدانِ حریم خصوصی، تأثیر زیادی بر امنیت و در برخی موارد حقوق بشر دارد. اگر کوئریهای DNS خصوصی نباشند، فیلتر اینترنت برای دولتها و ایجاد مزاحمت توسط مهاجمان برای کاربران آسانتر میشود.

یک درخواست DNS معمولی و رمزگذاری نشده را مانند یک کارتپستال در نظر بگیرید که از طریق پست ارسال میشود: هرکسی که نامه را جابجا میکند ممکن است نگاهی اجمالی به متن نوشتهشده در پشت آن بی اندازد، بنابراین عاقلانه نیست که کارتپستالی حاوی اطلاعات حساس یا خصوصی را از طریق پست ارسال کنیم.

DNS OVER TLS و DNS OVER HTTPS دو استاندارد هستند که برای رمزگذاری ترافیک DNS متن ساده بهمنظور جلوگیری از امکان تفسیر دادهها توسط هکرها، شرکتهای تبلیغاتی، ISP ها و غیره ایجادشدهاند. در ادامه قیاس، هدف این استانداردها قرار دادن یک پاکت در اطراف همه کارتپستالهایی است که از طریق پست ارسال میشود، بهطوریکه هرکسی میتواند یک کارتپستال بفرستد بدون اینکه نگران باشد زیر نظر قرار میگیرد.

DNS OVER TLS چیست؟

DNS OVER TLS یا DoT استانداردی برای رمزگذاری پرسوجوهای DNS برای ایمن و خصوصی نگهداشتن آنها است. DoT از همان پروتکل امنیتی، TLS، استفاده میکند که وبسایتهای HTTPS از آن برای رمزگذاری و احراز هویت ارتباطات استفاده میکنند. (TLS همچنین بهعنوان “SSL” شناخته میشود.) DoT رمزگذاری TLS را در بالای پروتکل دیتا گرام کاربر (UDP) اضافه میکند که برای پرسوجوهای DNS استفاده میشود. علاوه بر این، تضمین میکند که درخواستها و پاسخهای DNS از طریق حملات on-path دستکاری یا جعل نمیشوند.

DNS OVER HTTPS چیست؟

DNS OVER HTTPS یا DoH جایگزینی برای DoT است. با DoH، پرسشها و پاسخهای DNS رمزگذاری میشوند، اما از طریق پروتکلهای HTTP یا HTTP/2، نه مستقیماً از طریق UDP، ارسال میشوند؛ مانند DoT، DoH تضمین میکند که مهاجمان نمیتوانند ترافیک DNS را جعل یا تغییر دهند. ترافیک DoH شبیه سایر ترافیکهای HTTPS بهعنوانمثال تعاملات عادی کاربر محور با وبسایتها و برنامههای وب – از دیدگاه مدیر شبکه است.

در فوریه 2020، مرورگر موزیلا فایرفاکس شروع به فعال کردن DoH برای کاربران ایالاتمتحده کرد. پرسوجوهای DNS از مرورگر فایرفاکس توسط DoH رمزگذاری میشوند و به Cloud flare یا NextDNS میروند. چندین مرورگر دیگر نیز از DoH پشتیبانی میکنند، اگرچه بهطور پیشفرض روشن نیست.

آیا HTTPS از TLS نیز برای رمزگذاری استفاده میکند؟ DNS over TLS و DNS over HTTPS چگونه متفاوت هستند؟

هر استاندارد بهطور جداگانه توسعهیافته است و مستندات RFC* خود را دارد، اما مهمترین تفاوت بین DoT و DoH در نوع پورتی است که استفاده میکنند. DoT فقط از پورت 853 استفاده میکند، درحالیکه DoH از پورت 443 استفاده میکند که همان پورتی است که سایر ترافیکهای HTTPS نیز از آن استفاده میکنند.

ازآنجاییکه DoT یک پورت اختصاصی دارد، هرکسی که قابلیت دید شبکه را دارد میتواند ترافیک DoT را در حال رفتوآمد ببیند، حتی اگر خود درخواستها و پاسخها رمزگذاری شده باشند. در مقابل، با DoH، پرسشها و پاسخهای DNS در سایر ترافیکهای HTTPS پنهان میشوند، زیرا همه از یک پورت میآیند و میروند.

*RFC مخفف «درخواست برای نظرات» است و RFC تلاش جمعی توسط توسعهدهندگان و کارشناسان شبکه برای استانداردسازی یک فناوری یا پروتکل اینترنت است.

پورت چیست؟

در شبکه، یک پورت یک مکان مجازی بر روی یک ماشین است که برای اتصالات سایر ماشینها باز است. هر کامپیوتر شبکهای دارای تعدادی استاندارد پورت است و هر پورت برای انواع خاصی از ارتباطات رزرو شده است.

محل بارگیری کشتیها در یک بندر را در نظر بگیرید: هر بندر کشتیرانی شمارهگذاری شده است و انواع مختلفی از کشتیها قرار است برای تخلیه بار یا مسافران به بنادر کشتیرانی خاصی بروند. شبکهسازی نیز به همین صورت است: انواع خاصی از ارتباطات قرار است به پورتهای شبکه خاصی بروند. تفاوت این است که پورتهای شبکه مجازی هستند. آنها مکانهایی برای اتصالات دیجیتال هستند تا اتصالات فیزیکی.

DoT یا DoH؟

پیرامون این موضوع اختلافنظر زیادی وجود دارد. ازنقطهنظر امنیت شبکه، DoT مسلماً گزینه مناسبتری است. DoT به مدیران شبکه این امکان را میدهد که پرسوجوهای DNS را نظارت و مسدود کنند که برای شناسایی و توقف ترافیک مخرب مهم است. در همین حال، درخواستهای DoH در ترافیک معمولی HTTPS پنهان هستند، به این معنی که نمیتوان آنها را بهراحتی بدون مسدود کردن سایر ترافیکهای HTTPS مسدود کرد.

بااینحال، از منظر حفظ حریم خصوصی، DoH مسلماً ارجح است. با DoH، پرسوجوهای DNS در جریان بزرگتر ترافیک HTTPS پنهان میشوند. DoH به مدیران شبکه دید کمتری میدهد اما حریم خصوصی بیشتری را برای کاربران فراهم میکند.

تفاوت DNS با TLS/HTTPS و DNSSEC

DNSSEC مجموعهای از پسوندهای امنیتی برای تأیید هویت سرورهای ریشه DNS و سرورهای نام معتبر در ارتباطات با سرورهای DNS است. DNSSEC برای جلوگیری از DNS Cache Poisoning، در میان سایر حملات، طراحیشده است. DNSSEC ارتباطات را رمزگذاری نمیکند. از سوی دیگر، DNS over TLS or HTTPS یا HTTPS، پرسوجوهای DNS را رمزگذاری میکند. 1.1.1.1 از DNSSEC نیز پشتیبانی میکند.

دیدگاهتان را بنویسید

می خواهید در گفت و گو شرکت کنید؟خیالتان راحت باشد :)