فایروال شما چنین ویژگیهایی را دارد؟

هنگامی که با هیئت رئیسه و مدیران فناوری اطلاعات در سازمانها پیرامون امنیت سایبری گفتگو میشود، همگی آنها در رابطه با این مسئله نگران هستند و میخواهند بدانند که چگونه از سازمان، کارمندان و مشتریان خود محافظت کنند. در این میان به نظر میرسد، سه نگرانی عمده همیشه در بالای این لیست قرار میگیرد: فایروال NGFW سیسکو

- جلوگیری از نفوذ: “ما مطمئن نیستیم که بتوانیم از تاثیرگذاریِ نفوذ بزرگ بعدی بر سازمان خود جلوگیری نماییم، آیا ما مصون خواهیم ماند؟”

- فقدان مشاهدهپذیری: “ما مطمئن نیستیم از اینکه آیا ابزار امنیتیمان تصویر و قاب کاملی از وقایع را به ما نشان میدهد یا خیر. ما در رابطه با هر آنچه که رخ می دهد نیاز به قابلیت رویت داریم. ما نیاز داریم که تهدیدهای بالقوه در سرتاسر شبکه خود را مشاهده نماییم. بدون تواناییِ مشاهدهپذیری، قادر نخواهیم بود که به سرعت تهدیدهای فعال را تشخیص دهیم و پیش از اینکه آسیبی را به شبکه وارد نمایند، آنها را حذف نماییم.”

- منابع محدود: “ما بودجه، کارکنان و زمان محدودی را در رویارویی با تهدیدات سایبریِ مداوم داریم. مجموعه ما مستاصل است. تنها واکنش نشان میدهیم، با تهدیدها بازی میکنیم و تلاش میکنیم تا پابهپای آنها برویم به جای اینکه یک راهکار پایدار را برای این مسئله پرورش دهیم.”

جلوگیری از نفوذها به صورت خودکار برای حفظ پویایی مجموعه شما

اغلب مواقع، سازمانها به دنبال ابزارهای امنیتی جدید و پر زرق و برق هستند تا این مسائل را برطرف نماید. اما به جای افزودن ابزارهای بیشتر، آیا تا به حال پرسیدهاید که فایروال شما چگونه میتواند در این فرآیند شما را یاری دهد؟

در این نوشته، نگرانیهای بالا را بررسی میکنیم و نشان میدهیم که چگونه یک فایروال NGFW سیسکو ، به عنوان مولفه اصلی در سیستم دفاعی امنیت، یک راهکار را میتواند ارائه دهد. شما باید از فایروال خود خواستههای بیشتری داشته باشید. باید از خود بپرسید “آیا فایروال من میتواند چنین راهکاری را ارائه دهد؟”.

در این قسمت به اولین نگرانی، یعنی جلوگیری از نفوذ، میپردازیم. امروزه سازمانها در رویارویی با حملات و نفوذهای امنیتی مستمر، در رابطه با نفوذهای بزرگ بعدی در امنیت سایبری دلواپس هستند. یک نفوذ در سازمان می تواند به دادههای حساس لطمه زند، اطمینان موجود نسبت به برندِ آن سازمان را از بین ببرد، شبکه را به هم بریزد و منجر به از دست رفتن بهرهوری و میلیونها دلار شود. چگونه یک فایروال سیسکو از نفوذها جلوگیری میکند و پویایی مجموعه شما را حفظ میکند؟

threat intelligence کاربردی میتواند تهدیدها را در مسیرهای موجودشان متوقف نماید

همه اینها با حضور بهترین threat intelligence آغاز میشود. فایروال به عنوان یک فیلتر و دروازه برای ترافیک شبکه عمل میکند، باید ترافیک شبکه و فایلها را با استفاده از بزرگترین، قدرتمندترین و بهروزترین threat intelligence موجود به دقت بررسی نماید. Cisco Talos برای فایروال NGFW سیسکو، threat intelligence را فراهم میکند. Cisco Talos بزرگترین تیم تجاری threat intelligence در جهان است که از بیش از 250 محقق، تحلیلگر و مهندس در سطح جهانی تشکیل میشود. این تیم از طریق سیستمهای پیچیده و سنجش از راه دور بینظیر پشتیبانی میشود تا یک threat intelligence کاربردی، سریع و با دقت را ایجاد نماید که به طور پیوسته و بدون هزینه به محصولات سیسکو (از جمله فایروال) فرستاده میشود. وسعت و عمق تحلیلها و هوشمندی Talos سرسامآور است. برای نمونه:

- Talos تقریبا 200 میلیارد ایمیل مخرب را در یک روز مسدود میکند که تقریبا برابر با 2.3 میلیون مسدودی به ازای هر ثانیه است.

- Talos نزدیک به 17 میلیارد درخواست های وب را در هر روز بازرسی میکند.

- Talos از طریق کامپیال نمودن دادههای به دست آمده به وسیلهی سنجش از راه دورِ محصولات در کنار honeypot ها1، sandbox ها2 و شرکای تجاری در حوزه بدافزار، بیش از 5 میلیون از نمونههای نرمافزاریِ مخرب را در یک روز تحلیل و گردآوری میکند.

Talos از این دادهها برای ایجاد حفاظتهای امنیتی استفاده میکند تا از مشتریان سیسکو در برابر تهدیدهای نوظهور و شناخته شده دفاع نماید، پرده از نقاط آسیبپذیر جدید در نرمافزارهای رایج بردارد و پیش از آنکه تهدیدها بتوانند آسیبی را در سطح وسیعی از اینترنت گسترش دهند، آنها را باز میدارد.

سیستم IPS تعبیه شده برای مسدود کردنِ پیشگیرانهی حملات

فایروال NGFW سیسکو همچنین قابلیتهای NGIPS تعبیه شدهای را در خود پشتیبانی میکند. حال آنکه NGIPS وظایفی بیشتر از یک سیستم پیشگیری از نفوذ را انجام میدهد، NGIPS به عنوان ردیف اول سیستم دفاعی دربرابر حملات است. به دنبال نشان ویژهی حملات شناخته شده میگردد و آنها را مسدود میکند، همچنین از یک لیست گسترده از پروتکلهای شبکه استفاده میکند تا محدودهی وسیعتری از حملات را شناسایی کند و آنها را به خوبی مسدود نماید. برای جلوگیری از نقاط آسیبپذیر، فایروال میتواند فایلهای مشکوک را نشاندار کند، به منظور برملا کردن تهدیدهای تعریف شده آنها را تحلیل نماید و نقاط آسیبپذیرِ با اولویت بالاتر را اصلاح کند. هم اکنون شما نیازی به استقرار مجزای یک IPS ندارید، تمامی اینها بخشی از یک راهکار فایروال سیسکو با کنسول مدیریت واحد است.

ترکیب threat intelligence و عملیات IPS درون فایروال سیسکو نتایج بسیاری را معنا میدهد. برخی از بزرگترین نفوذهای چند سال اخیر از جمله WannaCry، Nyetya و VPNFilter را در نظر بگیرید. Cisco Talos تمامی اینها و همچنین نفوذهای دیگر را شناسایی کرد و از مشتریانِ فایروال سیسکو به طور اتوماتیک در برابر آنها حفاظت شد، بدون اینکه خودشان مجبور به انجام کاری شوند.

یه طور مثال شناسایی WannaCry را در نظر بگیرید. دو ماه پیش از اینکه این نفوذ در سطح وسیعی خسارت وارد نماید، Cisco Talos حفاظتی امنیتی در شکل یک قاعده Snort ایجاد کرد تا از محصولات در برابر WannaCry محافظت نماید. WannaCry در تاریخ 12 ماه می 2017 در صدر اخبار جهانی قرار گرفت. مشتریان فایروال NGFW سیسکو از مدتها پیش در تاریخ 14 ماه مارس در برابر آن حفاظت میشدند. به این خاطر که WannaCry چندین نقطه ضعف شناخته شده از پیش را برای آسیب رساندن به سیستمها به کار میبست. به واسطهی قوانین IPS نوشته شده توسط Talos، که به منظور حمایت در برابر حملاتی است که در تلاشند تا از این نقاط آسیبپذیر بهرهبرداری کنند، مشتریان فایروال NGFW سیسکو به طور خودکار حمایتهایی را دریافت کردند. Talos از آن زمان تا کنون چندین نفوذ بسیار مهم دیگر را نیز بررسی و متوقف کرده است، تمامی این اطلاعات در گزارش هفتگی با نام “Threat roundup” در وبلاگ آنها فهرستبندی میشود.

بهرهمندی از قابلیت رویت به منظور شناسایی و متوقف نمودنِ سریع تهدید

بزرگترین نفوذهای قابل توجه در مواقعی پیش میآیند که مهاجمان در بخشی از یک شبکه نفوذ میکنند و سپس سالها بدون اینکه شناسایی شوند آزادانه به فعالیت میپردازند. سازمانهای متاثر، هیچ تصوری از این ندارند که آنها در کجای شبکه پنهان شدهاند. به این خاطر است که بسیاری از تیمهای شبکه و امنیت برای دستیابی به قابلیت مشاهده پذیریِ کافی در رابطه با فعالیت تهدیدها در کشمشاند. آنها از این مطمئن نیستند که ابزارهای امنیتیشان تصویر کاملی از شبکه را در اختیارشان میگذارد یا خیر. بدون وجود قابلیت مشاهده پذیری فراگیر، آنها نمیتوانند تهدیدهای فعال را پیش از آنکه آسیبی وارد نمایند، با سرعتی کافی شناسایی و حذف کنند.

تا به حال از خودتان پرسیدهاید که فایروال شما چگونه میتواند در این مورد موثر باشد؟

قابلیت مشاهده پذیری جامع و گسترده – مشاهده تصویری کاملتر از شبکه

مشاهده پذیری سودمند با برخورداری از قدرت دیدِ بیشتری آغاز میشود که امکانِ زیر نظر داشتنِ مکانهای بیشتری را در سراسر شبکه به دست میدهد. به چه علت؟ به این خاطر که تهدیدها می توانند به شما از طریق چندین “محور حمله”، یعنی شبکه، endpoint، وب، ایمیل و …، هجوم آورند. هرچه بتوانید نواحی بیشتری را مشاهده نمایید، احتمال اینکه بتوانید یک حمله را به سرعت خنثی نمایید، بیشتر خواهد بود.

به این خاطر است که فایروال NGFW سیسکو ، مشاهده پذیری بیشتری را برای فعالیت فایلهای به طور بالقوه مخرب در میان کاربرها، هاستها، شبکهها و زیرساخت در اختیار شما میگذارد. فایروال NGFW سیسکو به ویژه با بهرهمندی از مزایای منابع گستردهای از محصولات امنیتی سیسکو، کاربران، پروتکلهای اپلیکیشن، انتقال فایلها، اپلیکیشنهای وب، تهدیدهای فعال، سیستمعاملها، روتر ها و سوییچ ها، سرورهای شبکه، اپلیکیشنهای کلاینت، دستگاههای موبایل و … را نمایش میدهد.

فایروال NGFW سیسکو از طریق “indications of compromise” (شکل 1)، شواهد رفتاریای را شناسایی میکند که ممکن است بر هاستهای معینی تاثیر گذاشته باشند. این شواهد را اولویتبندی میکند و آنها را به مدیر شبکه ارائه میکند. این بخش مهمی برای تیم امنیت شبکه است، چرا که میتواند در آن تنها با یک کلیک، فرآیند بازرسی را آغاز نماید.

همانطور که در بخش Network Information و Operating Systems از شکل 1 مشاهده میشود، فایروال سیسکو میتواند سیستمعاملهای در حال اجرا بر روی شبکه (نیاز به هیچ agent بر روی endpoint نیست) را شناسایی کند. در اینجا برخی از دستگاههای موجود در شبکه را میبینید که سیستمعامل Win XP را اجرا میکنند. یک سیستمعامل قدیمی با وجود نقاط آسیبپذیر بیشتر، یک ریسک به شمار میآید در نتیجه شما می توانید به سرعت اطلاعات را برای شناسایی دستگاهها استخراج کنید و تصمیم به ارتقا یا از رده خارج کردن آنها بگیرید.

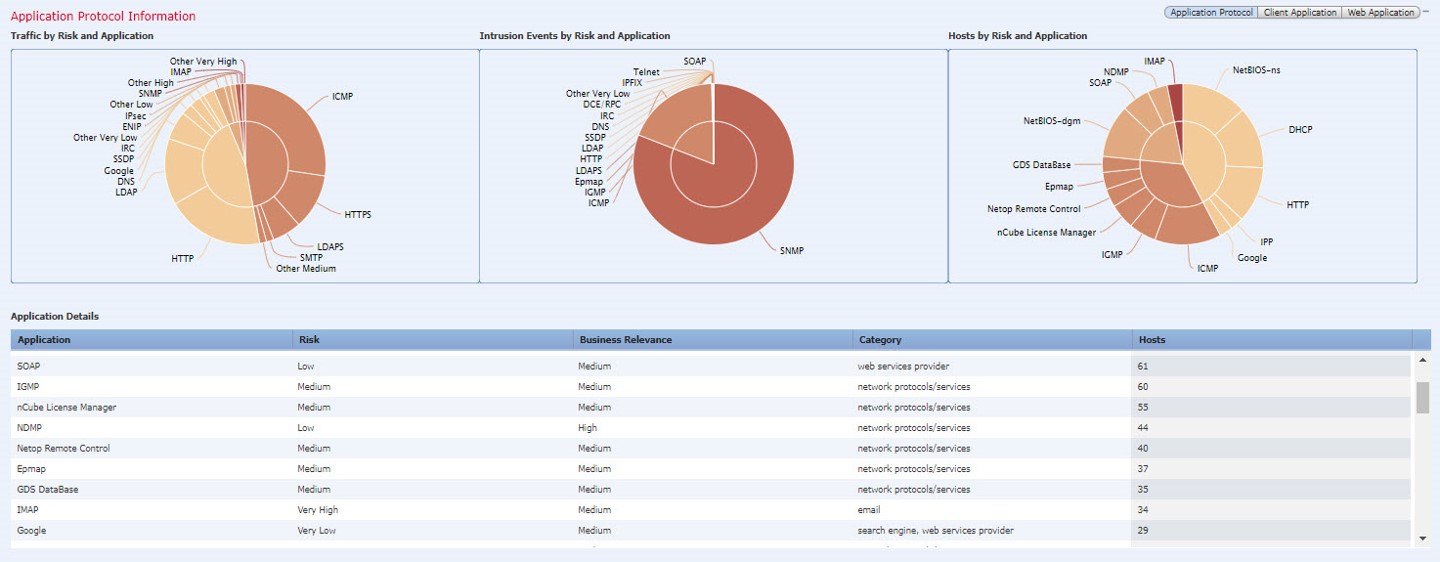

منوی application protocol (در شکل 2) اپلیکیشنهای در حال اجرا بر روی شبکه را نشان میدهد، این بخش به شما امکان اعمال کنترلهایی را میدهد که میخواهید بر روی اپلیکیشنها قرار دهید. فایروال NGFW سیسکو میتواند بر اساس میزان ریسکِ هر اپلیکیشن و اهمیتشان برای کسب و کار، آنها را رتبهبندی نماید تا فرآیند کاهش ریسکِ اپلیکیشنها به سرعت و سهولت انجام شود. اگر یک اپلیکیشن ریسک بالایی داشته باشد و از لحاظ کسب و کار کم اهمیت باشد، کاندیدای مناسبی برای مسدود شدن خواهد بود. با دوبار کلیک کردن بر روی هر اپلیکیشن در نمودار دایرهای، این امکان را خواهید داشت که جزییات بیشتری از هر کدام را مشاهده نمایید.

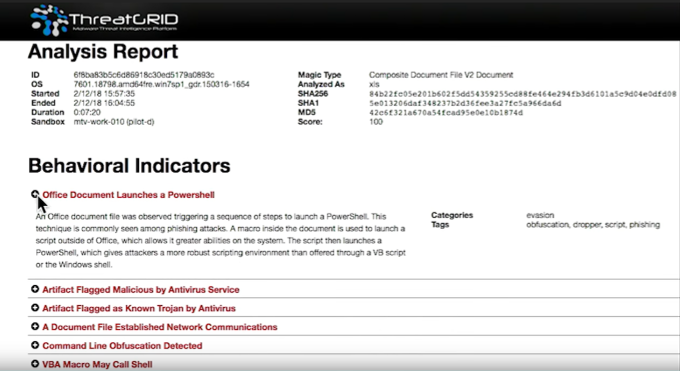

فایروال NGFW سیسکو یک تکنولوژی sandboxing را در خود یکپارچه نموده است که توسط Threat Grid (در شکل 3) پشتیبانی میشود. این تکنولوژی، فایلها و رفتارهای مشکوک در سراسر محیط شما را در مقایسه با میلیونها نمونه و میلیاردها بدافزار دستساخته آنالیز میکند. از طریق توضیحاتی درباره نوع بدافزار، آنچه که انجام میدهد و میزان تهدیدی که برای سازمان شما ایجاد میکند، از تیم امنیت شبکه شما حمایت میشود. حتی تیم امنیت شبکه با اطمینان میتواند با نمونههای بدافزار در تعامل باشد تا مستقیما رفتار آنها را بررسی کند.

تحلیل مستمر، پیوسته در حال نگهبانی از شبکه شما است

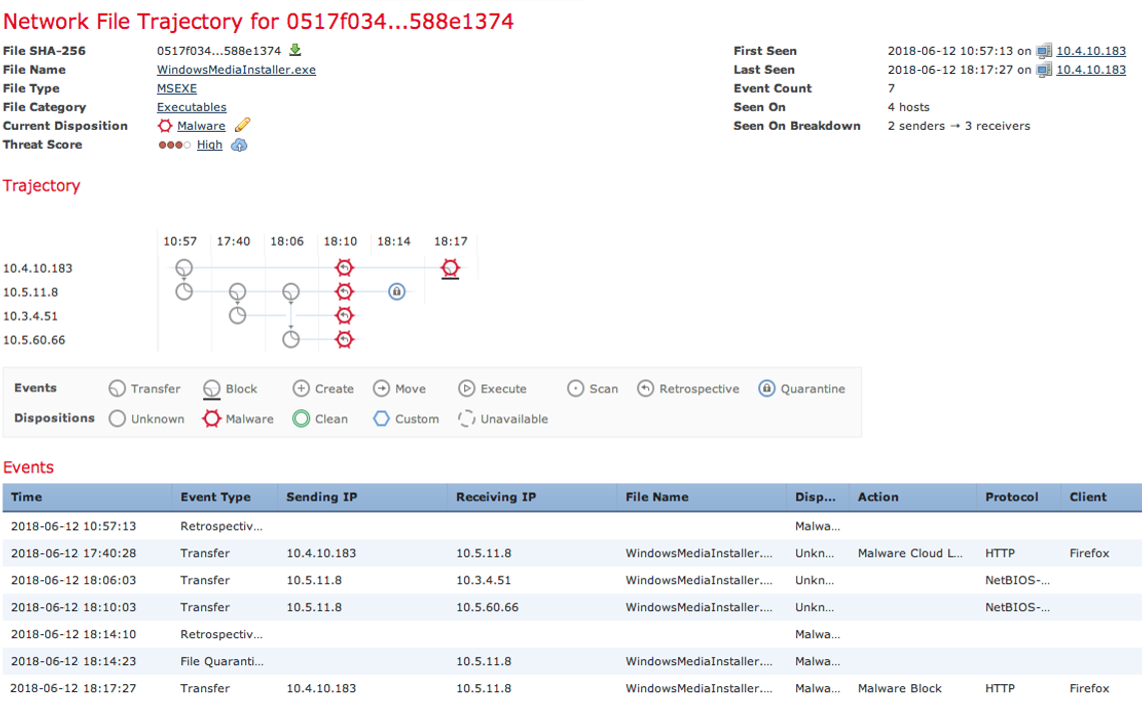

قابلیت مشاهده پذیری نمیتواند تنها snapshot هایی از فعالیت فایل در یک لحظه از زمان باشد. مشاهده پذیری باید پیوسته و جاری باشد با نظارتی همیشگی بر شبکه و فعالیت فایل تا به سرعت حملات مخفی را افشا نماید و زمینه را برای تشخیص یک حمله برای شما فراهم کند. از طریق یکپارچهسازیِ تکنولوژی Cisco AMP، فایروال NGFW سیسکو نه تنها فایلها و ترافیک شبکه را در لحظه ورود بازرسی میکند، همچنین به طور پیوسته رفتار فایل را در سراسر طول عمر آن آنالیز میکند. این امر مشاهده پذیری کاملی را در اختیار شما میگذارد، در رابطه با اینکه فایلها چه انجام میدهند و چگونه رفتار میکنند. تصویر کاملی از طول عمر یک تهدید از لایه Edge تا endpoint را به شما نشان میدهد. شما میتوانید دریابید که تهدید در کجا ایجاد شده است، کجا بوده است و چه کاری انجام میدهد و به طور خودکار آن را متوقف نمایید.

حتی اگر یک فایل پس از بازرسی اولیه در وضعیت good یا unknown فرض شود، تکنولوژی AMP صرف نظر از وضعیت فایل با چشمی تیزبین مراقب رفتار فایل است. این تکنولوژی میتواند به طور خودکار یک تهدید بالقوه را مهار کند و اگر در آینده قصد یا رفتاری مخرب را شناسایی کرد، به شما هشدار دهد. این گذشتهاندیشیِ خودکار (شکل 4) به فایروال NGFW سیسکو امکان میدهد تا اساسا ذهنیت خود را نسبت به تحلیل اولیهاش تغییر دهد، درصورتی که فایل دنبالهای از رفتارها را نمایش دهد که دلالتی بر نیات مخرب دارد یا اگر Talos intelligence بتواند اطلاعات جدیدی را در رابطه با یک فایل بهدستآورد. این هوشمندی میتواند مستقیما از تحقیقات Talos نشات گیرد یا از طریق کاربری دیگر، کسی که عضوی از جامعه Cisco AMP است و فایلی مشابه را بر روی سیستم خود به عنوان فایل مخرب قلمداد میکند.

ثابت شده است که این رویکرد مستمر به طور قابل ملاحظهای زمانِ شناسایی تهدیدهای پیشرفته را کاهش میدهد. سیسکو زمان شناسایی3 یا TTD را به عنوان پنجرهای زمانی، میان سوظن به یک تهدید و شناسایی آن تعریف میکند. با توجه به اینکه فایروال NGFW سیسکو اکثر تهدیدها را در چند ثانیه یا دقیقه شناسایی میکند، در مقایسه با میانگین زمانیِ بیش از 100 روز برای TTD در صنعت، از میانگین زمانی 4.6 ساعت برخوردار است.

اولویتبندی و سفارشیسازیِ مشاهده پذیری

ممکن است شما به این فکر کنید که ” مشاهده پذیری بیشتر به من امکان شناسایی، افشاسازی و متوقف نمودن سریعتر تهدیدها را میدهد. اما این حجم از مشاهده پذیری خیلی زیاد است”. به همین خاطر است که فایروال NGFW سیسکو اطلاعات نمایش داده به شما را اولویت بندی می کند و ساده و موثر میسازد. در واقع اطلاعات مناسبی را در زمان مناسب برای مخاطب مناسب فراهم میکند. بنابراین مدیریت و بازرسی آسانتر، کاراتر و موثرتر خواهد شد که در نتیجهی آن، تیم شما هوشیار نگاه داشته میشود و قادر خواهید بود نتیجهگیریها و واکنشهایی سریعتر را در رابطه با حملات داشته باشید.

تهدیدها از طریق یک سیستم سادهی امتیازدهی به تهدید، اولویتبندی میشوند. این سیستم پیش از همه، به شما اطمینانی را نسبت به رفع اضطراریترین مسائل خواهد داد. دیگر مدیران در رابطه با هشدارهای عمومی نسبت به تهدیدها که همبستگیای با یکدیگر ندارند و بستری برایشان مشخص نیست، دلواپس نخواهند بود. به جای آن، تهدیدها درون indication of compromise مرتب میشوند که تهدیدهای مجزا در یک مکان را به بدافزارهای مرتبط یا تکراری در هر جایی از سیستم شما پیوند میدهد. چند بخش از یک بدافزار میتواند به عنوان بخشی از یک حمله شناسایی شود به طوری که وقتی فایروال NGFW سیسکو یک تهدید را در یک مکان مشاهده میکند، میتواند به طور خودکار تمامیِ بدافزارهای مرتبط که از یک حمله مشترک سرچشمه میگیرند را متوقف، محدود و اصلاح سازد. در واقع یک بار آن تهدید را مشاهده میکند و در همه جا آن را متوقف مینماید.

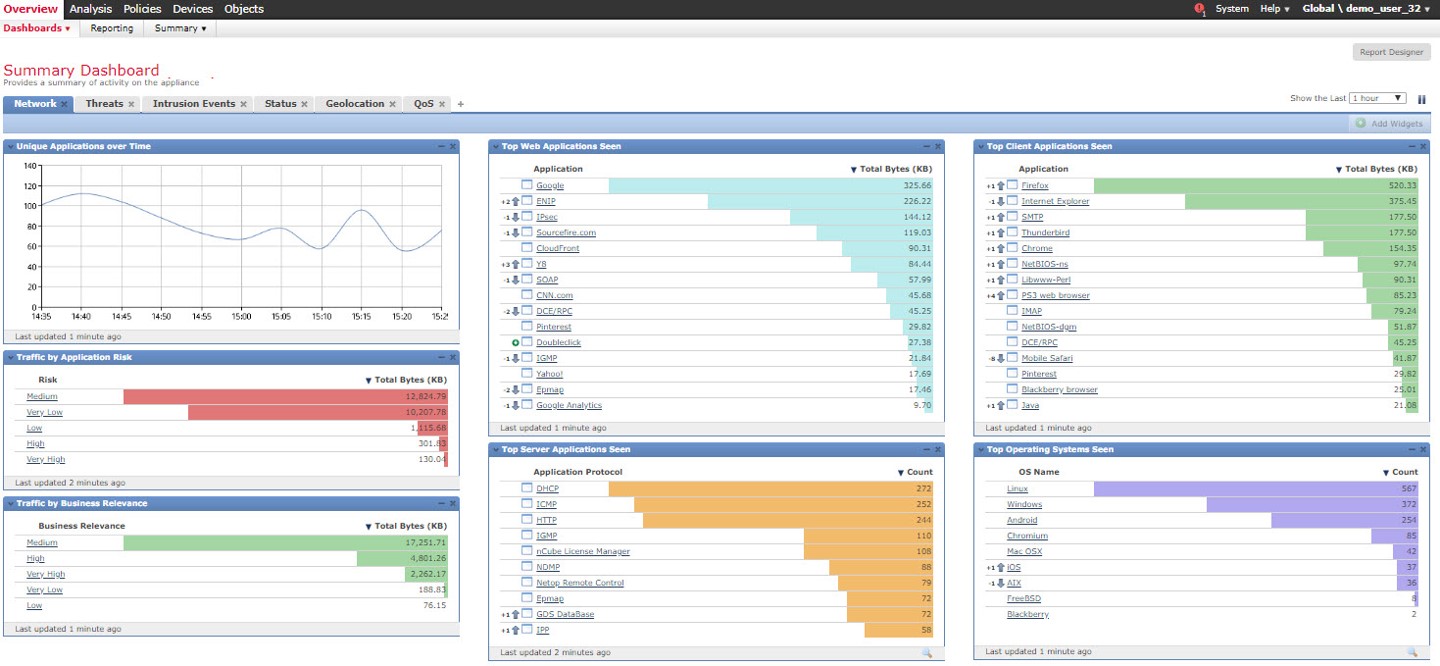

همچنین برای کاهش سربار تحلیل و زمان به هدر رفته، امکان سفارشیسازیِ کنسول مدیریت موجود است. به عنوان نمونه به شکل 5 بنگرید. بر طبق اینکه چه اپلیکیشنها و دستگاههایی از بیشترین اهمیت برای کسب و کار شما برخوردارند، می توانید انتخاب کنید که چه tabها و اطلاعاتی برای نمایش بر روی داشبورد شما قرار گیرند. با توجه به شکل 5، در اینجا مدیر شبکه تصمیم گرفته است که از طریق سه tab اولیه در بالا، بیشترین هوشیاری را نسبت به فعالیت شبکه، تهدیدها و رویدادهای نفوذ داشته باشد. در tab مربوط به ترافیک شبکه، ادمین ترافیک را از طریق رابطهی میانِ میزان اهمیت اپلیکیشن از لحاظ کسب و کار و میزان ریسک آن اولویتبندی کرده است (top web/server/client apps/operating system). با یکبار تنظیم داشبورد، میتوانند بر آن اساس روزانه، هفتگی یا ماهانه گزارش تهیه نمایند.

صرفهجویی در زمان و کاهش پیچیدگی بنابر مدیریت بهتر، عملیات خودکار و یکپارچهسازی محصول

تیمهای شبکه و امنیت در برابر افراد بسیاری قرار دارند. تجسس در پی تهدیدهای سایبری دشوار است. مدیریت و اجرای سیاستها در میان چندین دستگاه زمانگیر و مستعد خطاست. بیشتر تیمها با انبوهی از تشخیص های کاذب و صدها هشدار در روز دست و پنجه نرم میکنند و این کار را از طریق چندین ابزار امنیت از سازندههای گوناگون انجام میدهند. با این وجود اکثر تیمها از منابع، کارکنان و بودجههای محدودی برخوردارند. آنها مستاصل شدهاند.

در آخرین بخش از این نوشته، میخواهیم نگاهی بیاندازیم به اینکه چگونه یک فایروال NGFW سیسکو عملیات شبکه و امنیت شما را برای صرفهجویی در زمان و کاهش هزینه به صورت خودکار درمیآورد.

بررسی فایروال و مدیریت آن با در نظر گرفتن هر نوعی از سازمان

در رویارویی با منابع، کارکنان و بودجههای محدود، شما به ابزارهای امنیت شبکه نیاز دارید که به منظور انجام بهترین کار برای تیم شما و کاربردهای شبکه و امنیت شما بهینهسازی شده باشند. برای مثال، نیازها در یک محیط مرکز داده بسیار متفاوت از محیط دفاترکاری شعباتِ پراکنده است. برخورداری از یک فایروال مناسب و سیستم مدیریت فایروال مناسب، اولین گام برای تسکین فشارها بر تیم شما و افزایش کاراییِ روش شما به شمار میآید.

فایروال NGFW سیسکو در سایزها و اشکال گوناگونی برای رفع نیازهای مختلف عرضه شده است. طیف وسیعی از گزینههای عملیاتی برای محیطهای کاری کوچک تا متوسط، enterprise، دفاترکاریِ شعبات، محیطهای internet edge، service provider و مراکز داده موجود است. همچنین فایروال NGFW سیسکو میتواند به صورت نرمافزاری در همان محل بدون نیاز به remote، یا به صورت cloud به کار برده شود.

همچنین گزینههای مدیریتی گوناگونی در این فایروال موجود است. شاید شما یک شرکت enterprise باشید که به وجود یک ضابط اصلی که نگاهی کامل به فعالیت تهدیدها داشته باشد، اهمیت میدهید، در این صورت (Firepower Management Center (FMC را امتحان کنید. ممکن است یک شرکت در مقیاس کوچک تا متوسط باشید که به جستجوی یک کنسول مدیریتی web-based برای عملیاتهای شبکه هستید، شاید (Firepower Device Manager (FDM انتخاب خوبی برای شما باشد. اگر به دنبال یک سیستم مدیریت cloud-based برای مدیریت سیاستهای منسجم در سراسر یک محیط enterprise غیرمتمرکز میگردید، باید (Cisco Defense Orchestrator (CDO را ارزیابی کنید. از کنسول مدیریتی استفاده کنید که با اهداف شبکه و امنیت شما بهترین تطبیق را دارد.

خودکارسازیِ عملیات شبکه و امنیت شما

با وجود وظایف ضروری بسیار، اجرا و مدیریت سیاستها ممکن است مستعد خطا، خستهکننده و زمانگیر باشند به ویژه برای محیطهای enterprise غیرمتمرکز که به مدیریت هزاران قاعده در میان چندین فایروال و شعبات مختلف نیاز است. یک تیم می تواند تمامی روز خود را به انتقال سیاست از یک فایروال به فایروالی دیگر یا تقلیل مجموعه قواعد IPS به منظور بهرهمندی مناسب از فایروال، بگذارند.

CDO می تواند به منظور مدیریت متمرکز سیاستها بر روی کل محیط شبکه شما استفاده شود، حتی اگر شما دهها یا صدها هزار مکان مختلف داشته باشید. CDO تنها با یک کلیک چشماندازی یکپارچه را از تمامیِ سیاستهای کنترل دسترسی در سراسر فایروالهای سری ASA در اختیار شما میگذارد. شما میتوانید یک سیاست خاص را انتخاب کنید، آن را تغییر دهید و سپس این سیاست را تنها با یک کلیک در تمامی فایروالهای خود منتشر کنید.

CDO همچنین به طور خودکار قواعد بیکاربرد و سیاستهای پنهان را در معرض نمایش قرار میدهد و میتواند آنها را بدون مداخله دستی شما حذف کند. در طول زمان، فایروالها با قواعد اضافی پر میشوند. رسیدگی دستی به آنها یک کابوس است. اما CDO میتواند برای تمیز کردن آنها اقدام کند، در فضای استفاده شده بر روی فایروال شما صرفهجویی کند و پیچیدگی تنظیمات را کاهش دهد. این مسائل به طور مشابهی برای objectهای شبکه به کار بسته میشود. CDO می تواند objectهای بیکاربرد، تکراری یا ناسازگار را به شما نشان دهد و به طور خودکار آنها را پاک نماید.

ارتقای سیستم عامل نیز به سادگی انجام میپذیرد. برای ارتقای یک فایروال معمولی، شما باید یک سرور FTP یا TFTP را اجرا نمایید، قواعد فایروال را برای اعطای دسترسی تغییر دهید و برای برقراری HA تضمین کنید که به هنگام ارتقای فایروال اصلی شما، فایروال دوم در حال اجراست و بالعکسِ آن برای زمانی که میخواهید فایروال دوم را ارتقا دهید. این فرآیند حجم کارهای غیرخودکار بالایی را دربردارد. اما در فایروالهای NGFW با استفاده از CDO، فرآیند به صورت خودکار درخواهد آمد. CDO تمامیِ دستگاههای شما را بررسی میکند و آنها را از لحاظ مدل تفکیک میکند و سپس فرآیند ارتقا آغاز میشود. Imageها مستقیما از فضای cloud آورده میشوند. CDO به طور خودکار فایروال دوم را ارتقا میدهد تا در حین ارتقای فایروال اول، high availability حفظ شود. هم اکنون، یک فرآیند کاملا دستی با به کارگیریِ CDO به صورت خودکار درمیآید.

مجموعه یکپارچهی امنیت از جانب سیسکو کار را سادهتر میسازد

شرکت Gartner، Forrester و بسیاری از تحلیلگران دیگر در فضای امنیت و شبکه، متوجه یک گرایش شدهاند، اینکه سازمانها محصولات امنیتِ مستقرشدهی بسیاری دارند و به دنبال یکپارچهسازی آنها میروند. استقرار تعداد ابزارهای امنیت شبکه بیشتر منجر به افزایش فضای مدیریتی، افزایش سربار عملیاتی و پیچیدگی میشود. پیچیدگی میتواند زمان پاسخگویی را کندتر سازد و از امنیت شما بکاهد.

در این صورت اگر تمامی این ابزارها در هماهنگی با یکدیگر کار کنند، مدیریت آنها سادهتر خواهد بود و به کل محیط امنیت شما این امکان را خواهد داد که تهدیدها را سریعتر افشا و متوقف سازد. به این خاطر است که فایروال NGFW سیسکو برای کار با دیگر ابزارهای امنیت یکپارچهشده از سیسکو طراحی شده است، در نتیجه شما میتوانید قابلیت مشاهده بیشتری بر شبکه داشته باشید، تهدیدها را سریعتر شناسایی کنید و به صورت خودکار به آنها واکنش نشان دهید.

ابزارهای امنیتیِ سیسکو اطلاعات تهدیدها، اطلاعات سیاستها و دادههای رویدادها را به عنوان بخشی از مجموعه یکپارچهشده امنیتیِ سیسکو به اشتراک میگذارند. برای نمونه، فایروال NGFW سیسکو اطلاعات سیاستها را با ISE به اشتراک میگذارد به طوری که سیسکو ISE میتواند این سیاستها را به صورت خودکار بر دستگاهها اعمال کند. محصول Cisco AMP برای Endpoint اگر یک فایل را بر روی دستگاهی خاص یا چند دستگاه قرنطینه نماید، آن را به آگاهی فایروال NGFW از سیسکو میرساند. با اینچنین یکپارچهسازیهایی، شما میتوانید قابلیت مشاهدهی چندین محور حمله از edge تا endpoint را داشته باشید به طوری که به هنگام مشاهدهی تهدیدی در یک مکان، آن را در هر جای دیگری نیز متوقف سازید.

به جای اینکه مجبور به یادگیری و سرگردان شدن میان تعداد کثیری از ابزارهای امنیت شبکه مختلف (از سازندگان مختلف) شوید، ابزارهای امنیتِ سیسکو همراه با یکدیگر فعالیت میکنند تا امکان به اشتراکگذاری و ایجاد پیوستگی در دادههای مرتبط با رویدادها، اطلاعات مبتنی بر شرایط، threat intelligence و اطلاعات سیاستها را در اختیار داشته باشید.

- مجموعهای از مکانیزهای امنیت برای شناسایی و شکست دادن تهدیدها به نحوی است که تلاشهای صورت گرفته برای استفاده غیرمجاز از سیستمهای اطلاعاتی را خنثی نماید.

- مکانیزمی امنیتی برای تفکیک برنامههای در حال اجراست، در تلاش به جهت اینکه انتشارِ خطاهای سیستمی یا نقاط آسیبپذیر در نرمافزارها را کاهش دهد.

- time to detection

دیدگاهتان را بنویسید

می خواهید در گفت و گو شرکت کنید؟خیالتان راحت باشد :)