انواع حملات سایبری که ما را تهدید می کنند

حفظ امنیت اطلاعات در عصر اطلاعات پارامتر مهمی است که دغدغه اصلی بسیاری از مدیران است و باید به آن توجه ویژه ای کرد. برای اینکه بتوانیم از اطلاعاتمان محافظت کنیم، به شناخت راه های مقابله با حملات سایبری، بد افزارها و آسیب پذیری ها نیاز داریم. از طرفی این موضوع که در معرض کدام یکی از آنها هستیم هم می تواند به ما کمک کند.

به صورت کلی امنیت یک سازمان در مقابل حملات سایبری را می توان به دو بخش امنیت نرم افزارها (نرم افزار هایی که در آن استفاده می شود یا وبسایت آن سازمان) و امنیت شبکه آن سازمان تقسیم کرد. در مورد بخش نرم افزار، در روند طراحی و تولید آن نرم افزار یا وب سایت، باید از یک سری پروتکل های امنیتی تبعیت شود، تا بتوان از نظر امنیت روی آنها حساب باز کرد. در مورد امنیت شبکه هم نیاز است شبکه ی خود را در مقابل حملات احتمالی ایمن کنیم. برای این موضوع می توان از انواع فایروال استفاده کرد که در مقاله “انواع فایروال هایی که باید آن ها را بشناسید” به معرفی انواع آنها پرداختیم. در این مقاله هم به موضوع انواع حملات سایبری خواهیم پرداخت.

حمله ی سایبری یا cyber attack چیست؟

به هر اقدام متجاوزانه ای که سیستم های اطلاعاتی، زیرساخت ها، شبکه های کامپیوتری و یا کامپیوترهای شخصی را با روش های مختلف مورد هدف قرار دهد، حمله سایبری گفته می شود. در حملات سایبری عموما ایجاد خلل در عملکرد سیستم های هدف و یا ایجاد دسترسی به اطلاعات و حذف و ویرایش آنها، هدف حمله کننده می باشد.

به صورت کلی حملات سایبری متداول شامل موارد زیر می شود:

• حملات سایبری DoS1 و DDoS2

• حملات سایبری Man-in-the-middle

• حملات سایبری phishing و spear phishing

• حملات سایبری Drive-by

• حملات سایبری Password

• حملات سایبری SQL injection

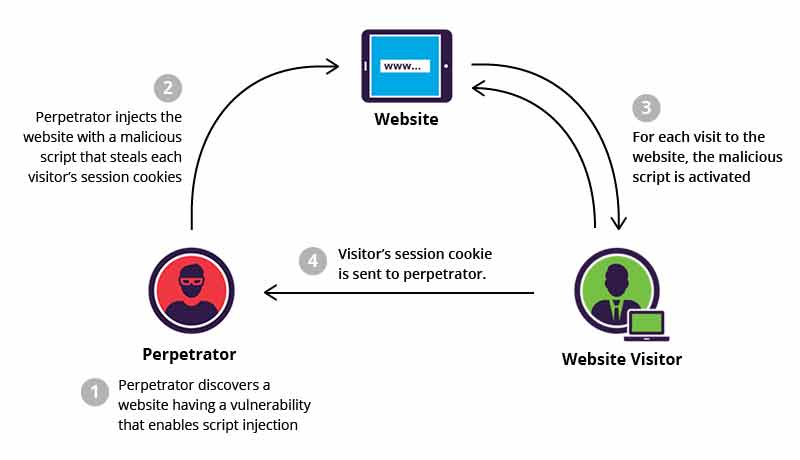

• حملات سایبری XSS3

• حملات سایبری Eavesdropping

• حملات سایبری Birthday

• حملات سایبری Malware

در ادامه به بررسی این موارد می پردازیم.

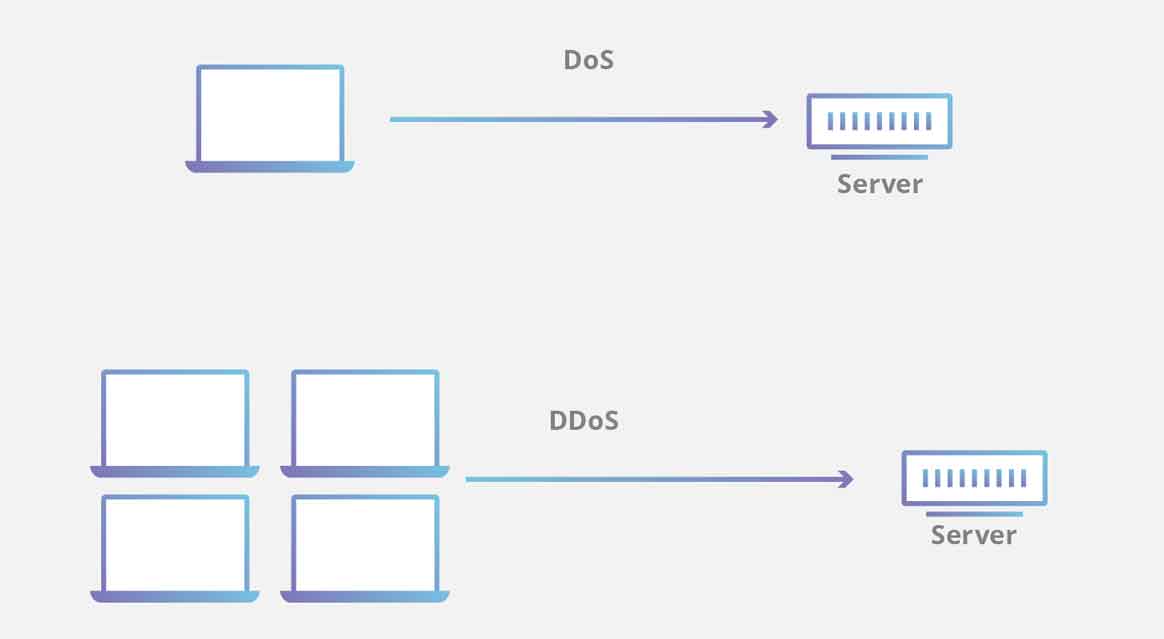

حملات سایبری DoS و DDoS

حمله ی DoS منابع یک سیستم را مورد حمله قرار می دهد و آن ها را بیش از حد توانشان درگیر می کند، با این کار آن سیستم دیگر توانایی پاسخگویی به request ها را ندارد. در واقع سیستم قادر به ارائه سرویس نخواهد بود. حمله ی DDoS هم همانند DoS است، با این تفاوت که این کار را از طریق تعداد زیادی سیستم که توسط نرم افزار مخرب آلوده شده اند انجام می دهد.

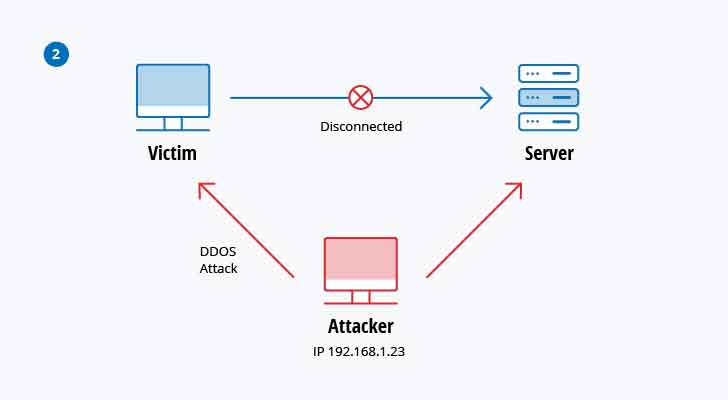

برخلاف سایر حملات سایبری که مبنای طراحی آنها، ایجاد دسترسی یا افزایش آن برای هکر است؛ DoS هیچ کدام از آن ها را انجام نمی دهد. دراین حملات هدف درگیر کردن سیستم و ناکارامد کردن سیستم در ارائه سرویس است. ممکن است منابعی که مورد حمله قرار می گیرند متعلق به رقبای تجاری حمله کننده باشند. هدف دیگری که ممکن است در آن حملات DoS به کار گرفته شود، آفلاین کردن یک سیستم برای پیاده کردن حملات دیگر در سازمان مورد نظر است. برای مثال session hijacking در ادامه در مورد آن صحبت خواهیم کرد.

حملات DoS و DDoS انواع مختلفی دارد که متداول ترین آنها حملات TCP SYN flood، حملات teardrop، حملات smurf، حملات ping-of-death و باتنت ها هستند.

حملات TCP SYN flood

در این حمله هکر از فضای بافر در طول TCP session initialization handshake استفاده می کند. سیستم هکر سیل عظیمی از request برقرای ارتباط را به سمت صف in-process سیستم هدف که معمولا این صف حجم کمی هم دارد، ارسال می کند، اما زمانی که سیستم هدف به آن درخواست ها جواب می دهد، عکس العملی نسبت به آن نشان نمی دهد. نتیجه این فرایند این است که سیستم هدف در حالی که منتظر پاسخ از سیستم هکر است، با مشکل time out مواجه شود؛ که در کل منجر به crash کردن سیستم هدف یا غیر قابل استفاده شدن آن در زمانی که صف connection آن پر شده است، می شود.

اقداماتی که می توان برای مقابله با حمله TCP SYN flood کرد شامل موارد زیر می شود:

- استفاده از فایروالی که پکت های ورودی SYN را بلاک کند.

- مقدار فضای صف connection را افزایش و timeout ارتباطات را کاهش دهیم.

حملات Teardrop

این حمله منجر به همپوشانی طول و fragmentation آفست پروتکل IP در هر پکت ارسالی به سیستم هدف می شود، که در طول این فرایند سیستم هدف اقدام به بازسازی پکت های دریافتی می کند اما موفق نمی شود. در نهایت سیستم هدف به مشکل خورده و crash می کند.

اگر کاربران patch هایی برای مقابله با این حمله DoS ندارند، می توانند پروتکل SMBv2 و پورت های 139 و 445 را غیر فعال کنند.

حملات Smurf

این حمله از IP spoofing و پروتکل ICMP استفاده می کند تا شبکه هدف را از ترافیک به وجود آمده اشباع کند. این حمله از درخواست های echo پروتکل ICMP استفاده می کند. این درخواست های ICMP از آدرس IP سیستم قربانی استفاده کرده و درخواست ها را spoof می کند (در ادامه در مورد spoofing توضیح داده شده). برای مثال، اگر آدرس سیستم قربانی را 10.0.0.10 در نظر بگیریم، هکر یک درخواست ICMP echo را از 10.0.0.10 به آدرس برادکست 10.255.255.255، spoof می کند. این درخواست به تمام سیستم ها در محدوده خود ارسال می شود، و تمام آنها به 10.0.0.10 جواب خود را ارسال می کنند. این روند تکرار شدنی است، و می تواند به صورت خودکار بار ترافیکی سنگینی را بر دوش شبکه بگذارد.

برای اینکه از دیوایس های خود در برابر این حمله محافظت کنید، می توانید IP-directed را در روتر خود غیر فعال کنید. این کار از برادکست شدن درخواست های ICMP echo در شبکه جلوگیری می کند. راه حل دیگری که می توانید اتخاذ کنید، کانفیگ کردن سیستم ها به صورتی که به پکت های ICMP ورودی از آدرس برادکست، پاسخ ندهند.

حملات Ping of death

این حملات از پکت های IP برای پینگ کردن سیستم هدف با سایزی بیشتر از ماکزیمم مقدار ممکن (65535 بایت) استفاده می کنند. پکت های IP با این سایز پذیرفته نیستند، بنابراین سیستم هکر پکت IP را قطعه قطعه می کند. زمانی که سیستم هدف پکت را بازسازی می کند، ممکن است بافر آن پر شده و crash کند.

حملات Ping of death را می توان با استفاده از فایروال و بلاک کردن پکت های قطعه قطعه شده که مقدار ماکزیمم سایز را نقض می کنند، خنثی کرد.

Botnet

بات نت ها میلیون ها سیستم هستند که توسط malware های تحت کنترل هکرها آلوده شده تا در حملات DDoS مورد استفاده قرار بگیرند. این بات یا سیستم های زامبی برای حمله به سیستم هدف که معمولا پهنای باند سیستم هدف یا پردازنده های آن را درگیر و مشغول می کند، طراحی شده اند. این بات نت ها در مکان های مختلفی از نظر جغرافیایی قرار دارند، از اینرو ردیابی و دنبال کردن حملات DDoS کار سخت و دشواری است.

برای مقابله با بات نت ها می توان:

- استفاده از فیلترینگ RFC3704، که تمام ترافیک های ورودی از آدرس های Spoof شده را رد می کند و این اطمینان را می دهد که ترافیک ورودی قابلیت ردیابی تا منبع اصلی آن را دارد. برای مثال فیلترینگ RFC3704 تمام پکت های ورودی از آدرس های موجود در لیست bogon را دراپ می کند.

- استفاده از فیلترینگ black hole که ترافیک های نامطلوب را قبل از اینکه وارد شبکه امن ما شوند، دراپ می کند. زمانی حمله DDoS شناسایی می شود، پروتکل BGP آپدیت هایی را برای روتر های ISP میفرستد تا آنها ترافیک های ارسالی به سرور قربانی را به اینترفیس null0 به عنوان next hop ارسال کنند. مشکلی که در این راه حل وجود دارد، ترافیک های مجاز و درست هم به همان next hop ارسال می شوند که در صورت UDP بودن ارتباط، برخی از این اطلاعات از دست خواهند رفت.

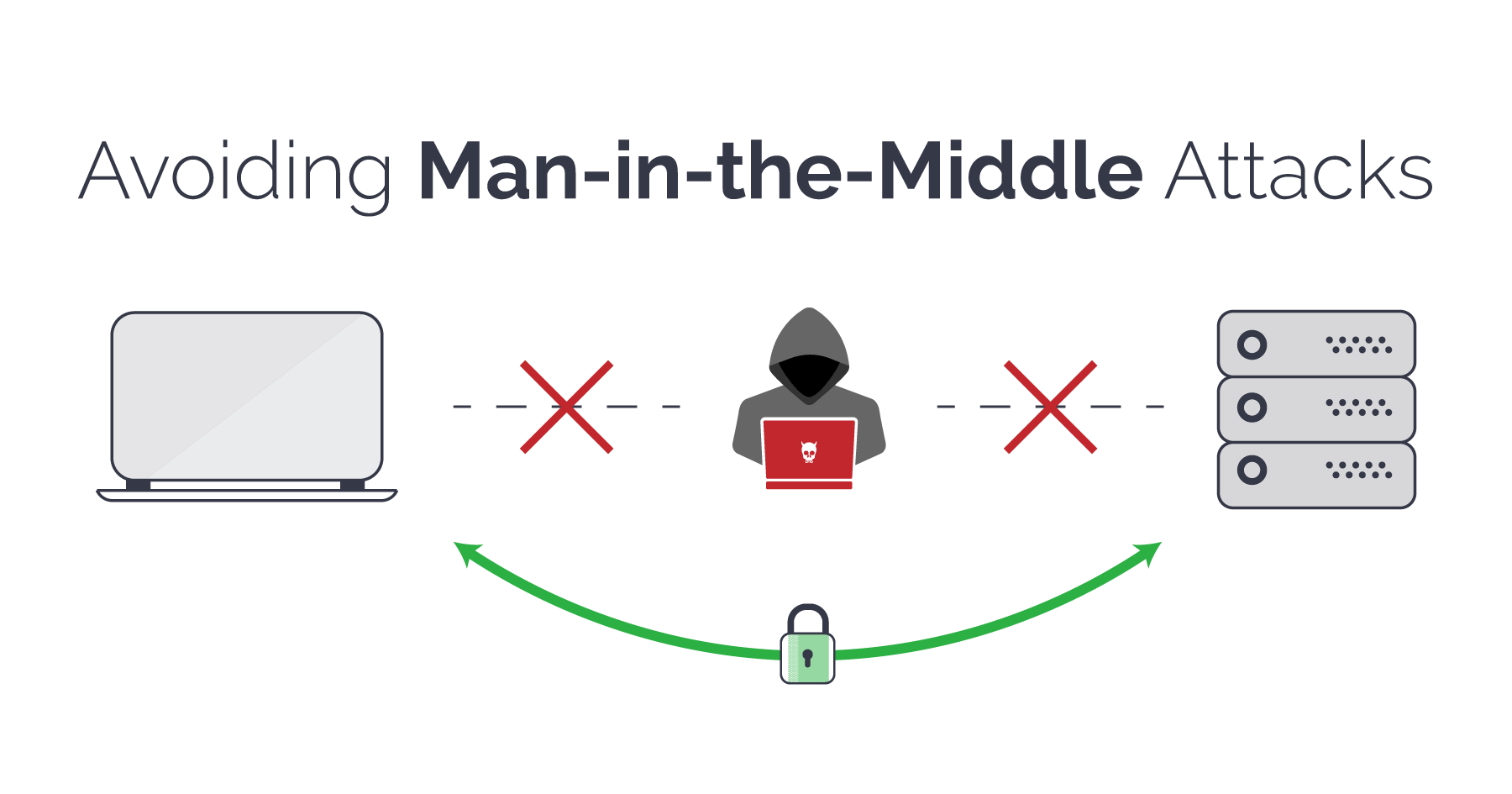

حملات سایبری Man-in-the-middle (MitM)

حمله MitM زمانی رخ می دهد که هکر خود را میان ارتباط کلاینت و سرور قرار می دهد. چندین حمله MitM که متداول هستند را در ادامه بررسی می کنیم.

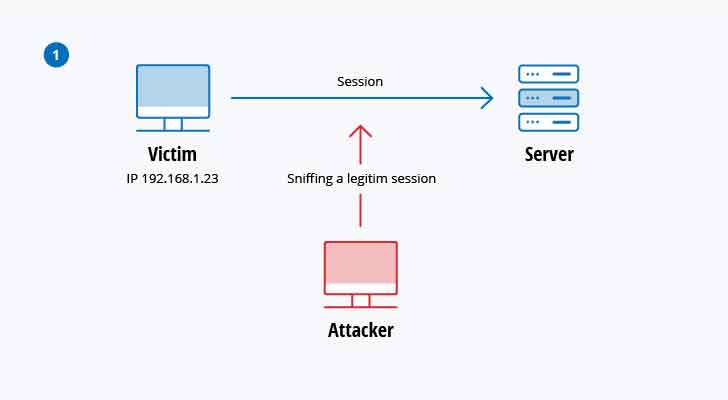

حملات Session hijacking

در این نوع از حملات MitM، هکر session میان سرور و کلاینت مطمئن A را در دست می گیرد. سیستم هکر آدرس IP خود را به آدرس IP کلاینت A تغییر می دهد، سرور session را با خیال اینکه سمت دیگر آن، کلاینت A قرار دارد پابرجا نگه می دارد. درواقع روند این حمله به صورت زیر است:

- کلاینت A به سرور متصل می شود.

- هکر کنترل کلاینت A را بدست می گیرد.

- هکر سیستم کلاینت A را از این ارتباط خارج می کند.

- هکر آدرس کلاینت A را با آدرس IP خود عوض می کند.

- سیستم هکر به ارتباط و گفت و گو با سرور ادامه می دهد، در حالی که سرور متوجه تغییری نمی شود.

حملات IP Spoofing

در حملات IP Spoofing، هکر یک سیستم را متقاعد می کند که در حال ارتباط با سیستمی شناخته شده و قابل اعتماد است و از آن سیستم دسترسی های مورد نیاز خود را دریافت می کند. هکر از آدرس IP هایی که توسط سیستم هدف شناخته شده و قابل اعتماد هستند به جای آدرس خود استفاده می کند، پکت هایی را به سیستم هدف ارسال می کند. سیستم هدف هم این پکت ها را دریافت و طبق آن ها عمل می کند. پیش از این هم در این مقاله از فعل “spoof کردن” استفاده شده که منظور همین اتفاق است.

حملات Replay

در حملات replay هکر پکت های جابجا شده در یک ارتباط را رهگیری و ذخیره می کند، سپس سعی می کند خود را جای یکی از طرفین قرار داده و از آنها استفاده کند. هر چند این نوع حمله به راحتی با استفاده از session timestamps یا nonce (عدد یا متن اتفاقی که در طول زمان تغییر می کند) قابل پیشگیری است.

در حال حاضر راهکاری که به تنهایی بتواند همزمان تمام حملات MitM را خنثی کند، وجود ندارد. به صورت کلی رمزنگاری و گواهی دیجیتالی می توانند حفاظ مناسبی در مقابل حملات MitM باشند، و ما را از بابت محرمانگی و یکپارچگی ارتباط مطمئن سازند. اما حمله man in the middle هم می تواند در میان ارتباط به صورتی قرار گیرد که رمزنگاری هم در مقابل آن نتواند کاری کند.

برای مثال هکر A، public key شخص P را رهگیری می کند و آن را به کلید عمومی خود تغییر می دهد. از این رو هر کسی که به P پیام رمز نگاری شده توسط کلید عمومی P را بفرستد، بدون اینکه متوجه شده باشد، از کلید عمومی A برای رمزنگاری استفاده کرده است. پس A می تواند پیام ارسال شده به P را بخواند و آن را دوباره با کلید عمومی P رمز نگاری کرده و به P بفرستد؛ در این میان که P در معرض خطر است، متوجه این اتفاق نخواهد شد. از طرفی A می تواند قبل از رمزنگاری کردن و ارسال پیام دریافتی به P، پیام را مطابق میل خود دست کاری کند. همینطور که دیدیم P با خیال اینکه از اطلاعاتش محافظت می شود، از رمزنگاری استفاده می کند؛ اما با وجود آن حمله MitM واقعیت اینطور نیست.

در این مثال چطور می توان مطمئن شد که آن public key به P تعلق دارد و برای سیستم دیگری نیست؟ اعتبار گواهی و hash برای حل این مشکل معرفی شدند. زمانی که P2 می خواهد پیامی به P بفرستد و P هم می خواهد مطمئن شود که پیام دریافتی آن را A نخوانده و آن را تغییر نداده، فرایند زیر باید طی شود:

- P2 یک کلید متقارن ایجاد کرده و آن را توسط کلید عمومی P، رمز نگاری می کند.

- P2 کلید متقارن رمز نگاری شده را به P می فرستد.

- P2 عملیات hash را بر روی پیام انجام داده و آن را به صورت دیجیتالی امضا می کند.

- P2 آن پیام را به همراه hash امضا شده توسط کلید متقارن رمزنگاری می کند و به P می فرستد.

- P کلید متقارن دریافتی را رمزگشایی می کند.

- P پیام دریافتی را با استفاده از کلید متقارن رمز گشایی می کند.

- P می تواند hash را خودش محاسبه کند و با hash دریافتی که P2 آن را امضا کرده مقایسه کند و مطمئن شود که پیام دریافتی دستکاری نشده است.

- P می تواند مطئن شود که فرستنده حتما P2 است، چون فقط P2 می تواند hash را امضا کند.

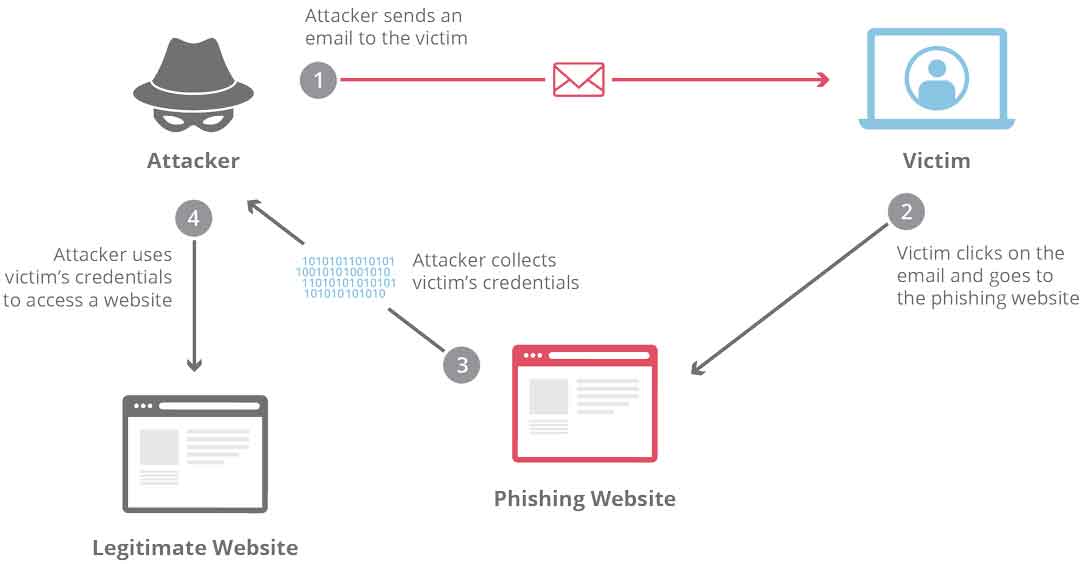

Phishing و spear phishing

در حملات فیشینگ، ایمیل هایی ساخته و ارسال می شوند که به نظر می رسد فرستنده آنها، افراد یا سازمان های قابل اطمینان هستند. هدف از ارسال این ایمیل ها، به دست آوردن اطلاعات از کاربران یا ترغیب کردن آن ها به انجام کار خاصی است. این حمله ترکیبی از حقه های تکنیکال و مهندسی اجتماعی است. این ایمیل می تواند در پیوست خود، malware به همراه داشته باشد و آن را روی سیستم هدف بارگزاری کند. همچنین می تواند لینکی به یک وبسایت مخرب را در درون خود داشته باشد که باز کردن آن منجر به دانلود malware یا دادن دسترسی به اطلاعات شما می شود.

حمله Spear phishing یک نمونه متمرکز و هدفمند از حملات فیشینگ است. هکرها زمان زیادی را برای شناخت هدف صرف می کنند و ایمیلی را آماده می کند که هدفمندتر و حرفه ای تر تنظیم شده باشد. از این رو شناسایی و مقابله با Spear phishing بسیار سختتر و پیچیده تر است. یکی از ساده ترین راه هایی که هکر می تواند از حمله Spear phishing استفاده کند، spoof کردن ایمیل است. در این ایمیل اطلاعات فرستنده به صورتی جعل شده که گیرنده ایمیل متقاعد شود فرستنده آن برای مثال مدیرش، همکارش یا از دوستانش است. تکنیک دیگری که کلاهبرداران از آن برای جلب اعتماد استفاده می کنند website cloning است. در این تکنیک طرحی مشابه با طراحی یک وبسایت شناخته شده و قابل اطمینان را کپی می کنند و روی سایت جعلی خود آن طرح را پیاده می کنند تا از طریق آن اطلاعات شخصی شما را بدست آورند.

برای اینکه با حمله فیشینگ مقابله کنید می توانید از تکنیک های زیر استفاده کنید:

- زمانی که مشغول کاری هستید یا استرس موضوعی را دارید، هر ایمیلی را که دریافت می کنید را عجولانه باز نکنید و به خودتان زمان دهید و ایمیل دریافتی را کامل بررسی کنید.

- نشانگر موس خود را بر روی لینک های موجود در ایمیل برده بدون اینکه کلیک کنید، آدرس خروجی لینک که پایین صفحه سمت چپ نمایش داده می شود را بررسی کنید.

- مولفه های “Reply-to” و “Return-Path” را بررسی کنید. اگر از سازمان خاصی ایمیل ارسال شده باشد، به دامنه آدرس ایمیل دقت کنید.

- شما می توانید محتوای ایمیل را در محیط sandbox باز کنید، و فایل های پیوست شده و لینک های موجود را باز کنید.

حملات سایبری Drive-by

یکی از روش های متداول پخش کردن malware، حملات Drive-by download است. هکرها به دنبال وبسایت های نا ایمن می گردند و اسکریپت مخربی را در کد PHP یکی از صفحات آن وبسایت وارد می کنند. این اسکریپت می تواند مستقیما بر روی سیستم بازدید کننده آن سایت malware نصب کند، یا اینکه بازدید کننده را به وبسایت دلخواه خود ریدایرکت کند.

حمله Drive-by می تواند هنگام بازدید سایت، بازدید ایمیل و یا باز شدن برگه pop-up اتفاق بیافتد. بر خلاف سایر حملات سایبری، حمله Drive-by به کاربر یا بازدید کننده وابسته نیست و نیازی ندارد که کاربر اقدام خاصی را برای فعالسازی حمله انجام دهد. در واقع برای آلوده شدن، لازم نیست بر روی دکمه دانلودی و یا باز کردن فایل پیوست ایمیلی کلیک شود. حمله drive-by download می تواند از یک برنامه، سیستم عامل و یا مرورگری که به دلیل ناتوانی در به روز رسانی یا عدم ارائه به روز رسانی دچار نقص امنیتی است.

برای اینکه از خود در برابراین نوع حمله محافظت کنید، باید پیوسته سیستم عامل و مرورگر خود را به روز نگه داشته و از بازدید سایت هایی که ممکن است مخرب باشند خودداری کنید. از سایت هایی که می شناسید و معمولا استفاده می کنید، بازدید کنید؛ هر چند ممکن است این سایت ها هم هک شوند. سعی کنید نرم افزار های غیر ضروری کمتری را در دیوایس های خود نصب داشته باشید. در نهایت هر چه پلاگین های بیشتری استفاده کنید، آسیب پذیری های بیشتری هستند که شما را تهدید می کنند.

سلام، بسیار مطلب مفید و کاملی بود