انواع فایروال هایی که باید آن ها را بشناسید

اولین راه مقابله با بدافزارها و حملات سایبری، استفاده از فایروال می باشد. بخش زیادی از بد افزارها و malware ها در طول سال های گذشته، توسط فایروال ها دفع و خنثی شده اند. برای نمونه برخی از بزرگترین نفوذهای چند سال اخیر از جمله WannaCry، Nyetya و VPNFilter را در نظر بگیرید؛ حمله WannaCry در تاریخ 12 ماه می 2017 در صدر اخبار جهانی قرار گرفت. در حالیکه مشتریان فایروال NGFW سیسکو از مدتها پیش در تاریخ 14 ماه مارس در برابر آن حفاظت می شدند، بدون اینکه خودشان مجبور به انجام کاری باشند. از این رو شناخت انواع فایروال و کاربرد آنها و انتخاب فایروال مناسب مسئله ای مهم برای مدیران شبکه است.

فایروال می تواند به صورت لوکال (سخت افزاری یا نرم افزاری) و cloud پیاده سازی و استفاده شود. به صورت کلی انواع مختلف فایروال ها شامل موارد زیر می شود:

- Packet filtering firewall

- Circuit level gateway

- Stateful inspection firewall

- Application level gateway

- Next-gen firewall

هر کدام از این فایروال ها چگونه کار می کند؟ کدام فایروال برای محافظت از زیرساخت سازمان شما مناسبتر است؟ در ادامه به معرفی و بحث در مورد این فایروال ها خواهیم پرداخت.

فایروال های Packet filtering firewall

اولیه و قدیمی ترین نوع فایروال، Packet filtering firewall است. اساس این نوع فایروال به صورت مقایسه ترافیک عبوری از سوئیچ یا روتر با چک لیست بنا شده است. این نوع فایروال بررسی ساده ای بر روی اطلاعات پکت هایی که وارد روتر می شوند در لایه های 3 و 4 مدل OSI انجام می دهد. در واقع اطلاعاتی مانند آدرس آی پی مقصد و مبداء پکت، نوع پکت، پورت نامبر آن و باقی اطلاعات سطحی مربوط به هدرهای پکت را بررسی می کند، در حالی که محتوای اصلی پکت بررسی نمی شود.

اگر مشکلی در اطلاعات هدر پکت وجود داشته باشد، آن پکت دراپ خواهد شد.

نیاز به منابع کم امتیاز مثبتی است که این نوع فایروال دارد. این بدان معناست که تاثیر چندانی بر روی عملکرد سیستم نخواهد داشت و به طور قابل توجی ساده و بدون پیچیدگی است. هر چند این موضوع باعث می شود تا در مقایسه با سایر فایروال ها، دور زدن فایروال های Packet filtering به مراتب آسان تر باشد.

مزایای Packet filtering firewall

- سهولت در پیاده سازی آن که به وسیله ی لیستی از permit ها و deny ها صورت می گیرد.

- استفاده کمتر از پردازنده نسبت به سایر فایروال ها.

- قابلیت پیکربندی در تقریبا تمام دستگاه های سیسکو با سیستم IOS.

- حتی دیوایس های سطح پایین هم می توانند فیلترینگ ACL را ارائه دهند.

معایب Packet filtering firewall

- توانایی مقابله با حمله های IP spoofing را ندارد. هکرها می توانند با استفاده از آدرس های permit شده در ACL فایروال را دوربزنند.

- مشکل در مدیریت و نگهداری در صورت افزایش تعداد لیست ACL.

- نمی توان بر اساس session فیلتر کرد.

- در مواردی که پورت dynamic استفاده می شود، لیستی از پورت های مشخص در ACL باید باز باشد که کاربران مخرب می توانند از آنها استفاده کنند.

- ناتوانی در فیلتر کردن پروتکل های لایه اپلیکیشن (لایه 7).

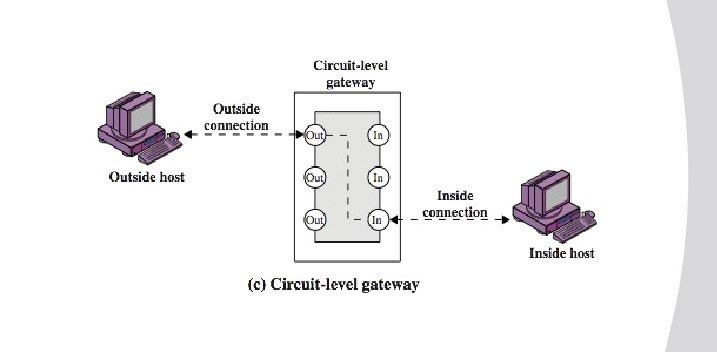

فایروال های Circuit level gateway

فایروال دیگری که باز هم به سادگی و بدون بررسی کردن محتوای پکت و با سرعت بالا، پکت را قبول یا رد می کند. این نوع فایروال هم منابع پردازشی کمتری را درگیر می کند. فایروال Circuit level gateway از طریق TCP handshake پروتکل TCP ارتباط را تصدیق می کند و از مجاز بودن session آن ارتباط مطمئن می شود.

همانطور که اشاره کردیم با وجود اینکه این فایروال ها بسیار سریع عمل می کنند، اما محتوای پکت را بررسی نمی کنند. بنابراین ممکن است پکتی حامل malware باشد در حالی که مشکلی در TCP handshake وجود نداشته باشد، در این صورت به راحتی فایروال را رد می کند. از این رو Circuit level gateway به تنهایی برای محافظت از کسب و کار شما کافی نیست.

مزایای Circuit level gateway

- برای اطلاعات ورودی و خروجی هر ارتباط حریم خصوصی ایجاد میکند.

- در استفاده از منابع پردازشی بهینه عمل می کند.

- هزینه کم پیاده سازی.

معایب Circuit level gateway

- فقط از session ها محافظت می کند و پکت ها را بررسی نمی کند.

- نیاز به تغییر در protocol stack دارد.

- محتوا را نمیتواند فیلتر کند.

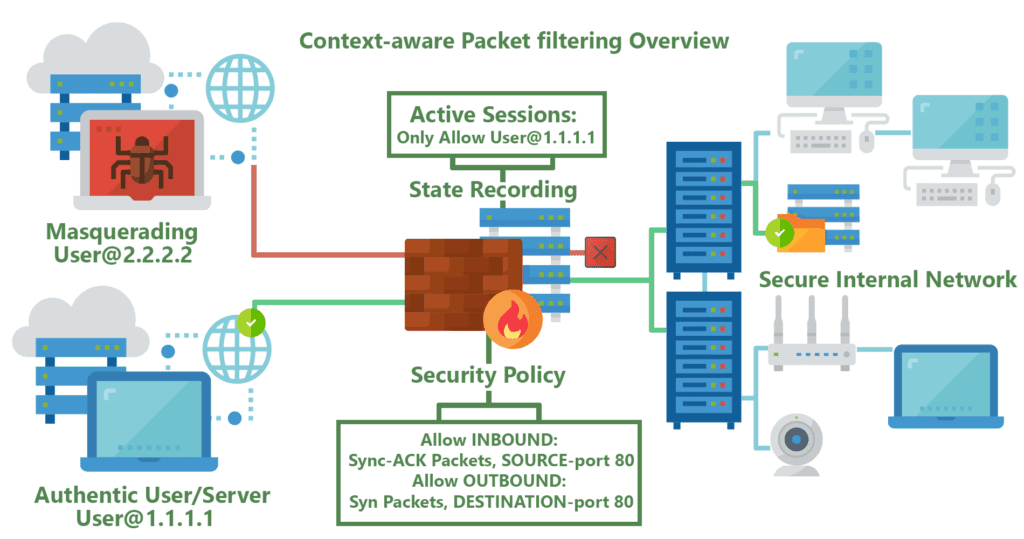

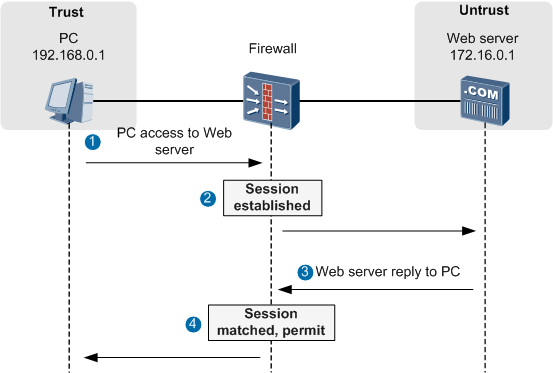

فایروال های Stateful inspection firewall

این فایروال ها را میتوان ترکیبی از Packet filtering firewall و Circuit level gateway دانست که هم header پکت ها و هم TCP handshake را بررسی می کند. از اینرو فایروال Stateful inspection نسبت به فایروال های Circuit level gateway و Packet filtering امنیت بیشتری دارد.

هر چند ترکیب این دو مصرف بیشتر منابع پردازشی را به همراه دارد. این موضوع ممکن است سرعت انتقال ترافیک را نسبت به دیگر فایروال ها کمتر کند.

مزایای Stateful inspection firewall

- توانایی مقابله با حمله هایی که موجب آسیب پذیری پروتکل ها می شود را دارد.

- می تواند با تعداد پورت های باز کمتری کار کند که گستره ی آسیب پذیری را کاهش می دهد.

- میتوان بر روی تعداد زیادی از فایروال ها و روتر ها پیاده سازی کرد.

- میتواند در مقابل حمله های DDOS موثر باشد.

معایب Stateful inspection firewall

- در مقابل حمله های لایه application یا همان لایه 7 نا کارامد است.

- می تواند برای پیاده سازی به دانش و مهارت بالایی نیاز داشته باشد.

- در پروتکل های stateless کارایی ندارد (اکثر پروتکل ها به جز STP).

- برخی از برنامه ها ممکن است به بیش از یک پورت برای عملکرد صحیح نیاز داشته باشند. برای اینکه بتوان این برنامه ها را به همراه فایروال Stateful inspection استفاده کرد، ممکن است نیاز به تغییر در ساختار برنامه باشد.

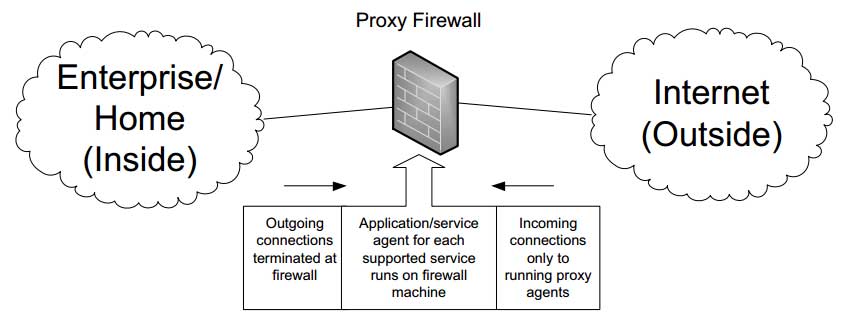

فایروال های Application level firewall

پراکسی فایروال ها در لایه هفتم (لایه اپلیکیشن) کار می کنند تا ترافیک ورودی به شبکه شما را فیلتر کنند. از اینرو آنها را Application level firewall نامگذاری کردند. این فایروال ها به صورت لوکال و cloud ارائه می شوند. عملکرد این فایروال به صورتی است که به جای برقراری ارتباط و دریافت ترافیک به صورت مستقیم، پراکسی فایروال ارتباطی با مبدا برقرار می کند و ترافیک های دریافتی از آن را بررسی می کند.

روند بررسی همانند Stateful inspection firewall است که هم اطلاعات هدر پکت و هم TCP handshake بررسی می شود. هر چند پراکسی فایروال ممکن است محتوای پکت را برای اطمینان از نبود malware در پکت بررسی کند.

با بیانی ساده، پراکسی لایه ای بین محیط امن شما و محیط نا امن خارج از شبکه شما (اینترنت) ایجاد می کند به طوری که تمام ترافیک از پراکسی عبور می کند. پراکسی پیوسته آدرس IP مبدا موجود در header را تغییر می دهد به طوری که سیستمی که در محیط نا امن قرار دارد متوجه وجود سیستم در سمت دیگر پراکسی نمی شود، این همان لایه ایمنی است.

روندی که پراکسی به انتقال ترافیک اضافه می کند می تواند به طور قابل توجهی بر روی سرعت انتقال آن تاثیر منفی بگذارد.

نوع دیگری از پراکسی فایروال، reverse proxy است که به آن WAF هم گفته می شود.

پراکسی فایروال از کلاینت ها در برابر اینترنت محافظت می کند، در حالی که WAF از سرور در برابر اینترنت محافظت می کند.

مزایای Application level firewall

- بر روی ترافیک عبوری با استفاده از اطلاعات لایه های مختلف تا لایه Application کنترل کاملی وجود دارد.

- ارتباط غیر مستقیم بین دیوایس ها شکل گرفتن یک حمله را بسیار سخت و دشوار می کند.

- اطلاعات بخش private را پنهان می کند.

- تقریبا بر روی هر سخت افزاری می توان نصب و راه اندازی کرد.

- از آنجایی که در تمام session ها پراکسی فایروال به عنوان میانجی حضور دارد، می تواند لاگ هایی با اطلاعات کاملی در اختیارمان بگذارد.

معایب Application level firewall

- راه اندازی و نگهداری سخت و پیچیده ای دارد.

- پراکسی فایروال ها به صورت نرم افزاری اجرا می شوند، ممکن است یک سیستم سخت افزاری قدرتمند برای پاسخگویی به نیاز های پردازشی آن نیاز باشد.

- ممکن است برخی از برنامه ها از پراکسی فایروال پشتیبانی نکنند و نیاز به اصلاح در ساختار آنها باشد.

- برای قابلیت ذخیره لاگ ممکن است به نرم افزار دیگری نیاز باشد که توان پردازشی بالایی مصرف می کند.

- علاوه بر منابع پردازشی بالا، ممکن است در مواردی به فضای ذخیره سازی زیادی هم نیاز باشد.

فایروال های Next generation firewall

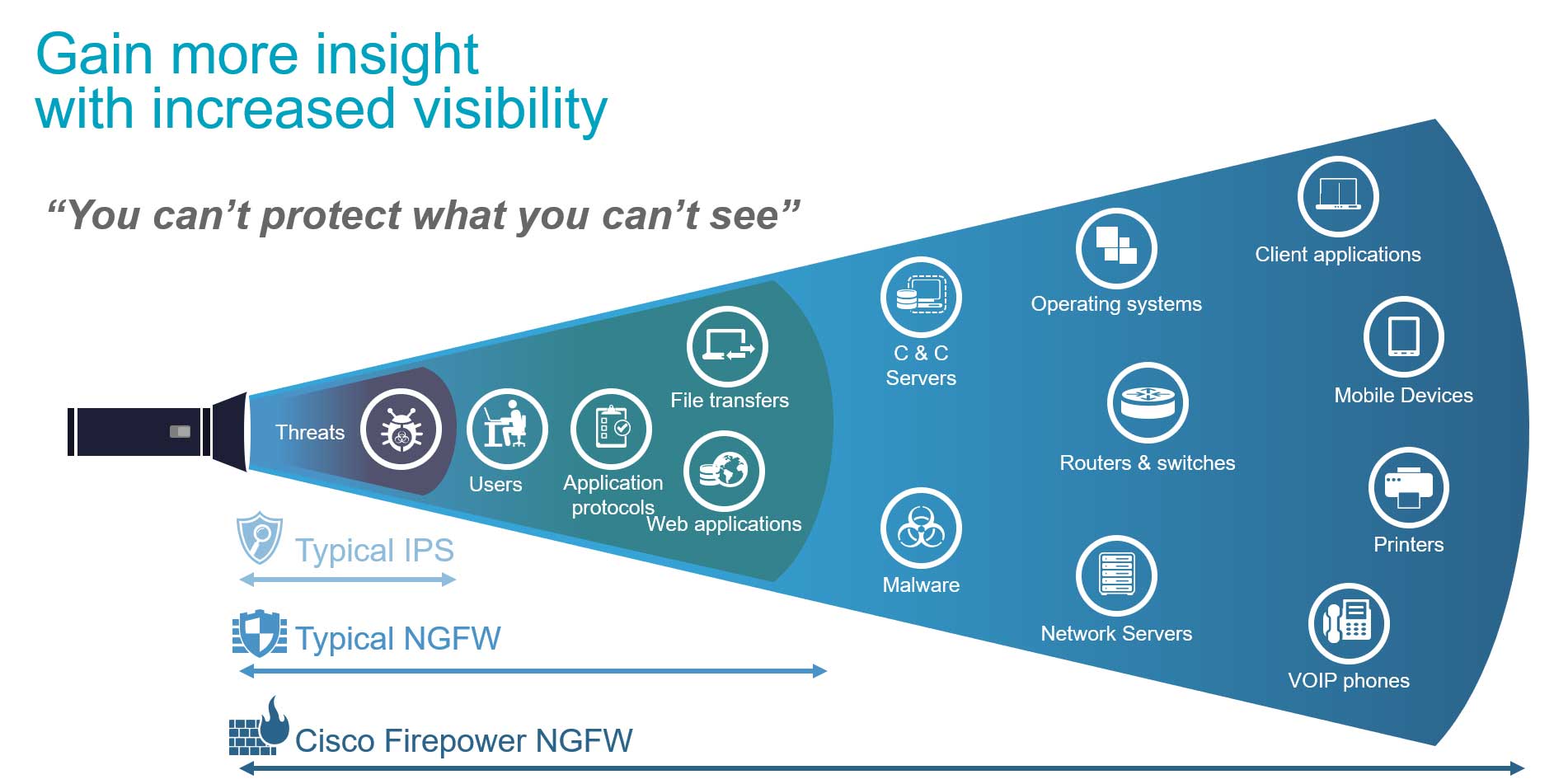

آخرین نسل از فایروال ها، فایروال های NGFW است که تعریف مشخصی ندارد، اما به صورت کلی می توان گفت مجموعه ای از ویژگی های پیشرفته است به صورتی که از باقی فایروال ها جدید تر، کارآمدتر و طبیعتا گرانتر هم هستند. این فایروال ها مواردی همچون deep packet inspection که در آن محتوای پکت هم بررسی می شود، بررسی TCP handshake و surface level packet inspection را ارائه می کند. فایروال های Next generation تکنولوژی های دیگری همچون IPS که به صورت اوتوماتیک حملات به شبکه ی شما را دفع می کند، فیلتر کردن malware، آنتی ویروس و … را نیز ارائه می کنند. از محصولات فایروال های Next Generation، می توان به فایروال سیسکو Firepower که شامل سری محصولات Firepower 2100، Firepower 4100 و Firepower 9000 می شود، اشاره کرد.

مزایا Next generation firewall

• قابلیت های فایروال های قدیمی را به همراه قابلیت های امنیتی دیگر ارائه می کند. (IDS / IPS، Advanced threat intelligence، بررسی malware و …)

• توانایی بررسی پروتکل های شبکه از لایه 2 ((data link تا لایه 7 (لایه اپلیکیشن) را دارد.

• می تواند در زمینه پردازش ترافیک شبکه نسبت به ترکیب دیگر فایروال ها با IPS / IDS و malware scaning، بهینه تر باشد.

معایب Next generation firewall

• ترکیب قابلیت ها در یک دستگاه باعث شده فایروال NGFW مشکل single point of failure را داشته باشد.

• خرید و پیکربندی و پیاده سازی نسبت به باقی فایروال ها هزینه زیادی دارد.

در این مقاله سعی کردیم انواع فایروال را معرفی کنیم. در ادامه سعی بر این است که انواع حمله های سایبری را در مقاله ای دیگر معرفی کنیم. با ما همراه باشید.

دیدگاهتان را بنویسید

می خواهید در گفت و گو شرکت کنید؟خیالتان راحت باشد :)