چه تفاوتی میان vRealize Operations ، OneView و InfoSight وجود دارد؟

یکی از سوالاتی که اغلب پرسیده میشود در رابطه با تفاوت میان VMware vRealize ، HPE OneView یا HPE InfoSight می باشد. ممکن است در نگاه اول این سه محصول یکسان به نظر آیند، هرچند هنگامی که به طور مستقل آنها را بررسی نمایید، تفاوت آنها ظاهر میگردد. این محصولات ممکن است عملکردهایی داشته باشند که با یکدیگر همپوشانی داشته باشد اما هر کدام یک از آنها منحصر به فردند و ویژگیهای بسیار فراوانی را ارائه میدهند که اغلب مکمل یکدیگر خواهند بود.

در ادامه ابتدا به بررسی هر یک از این محصولات و مقایسه آنها میپردازیم.

پلتفرم HPE InfoSight

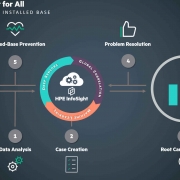

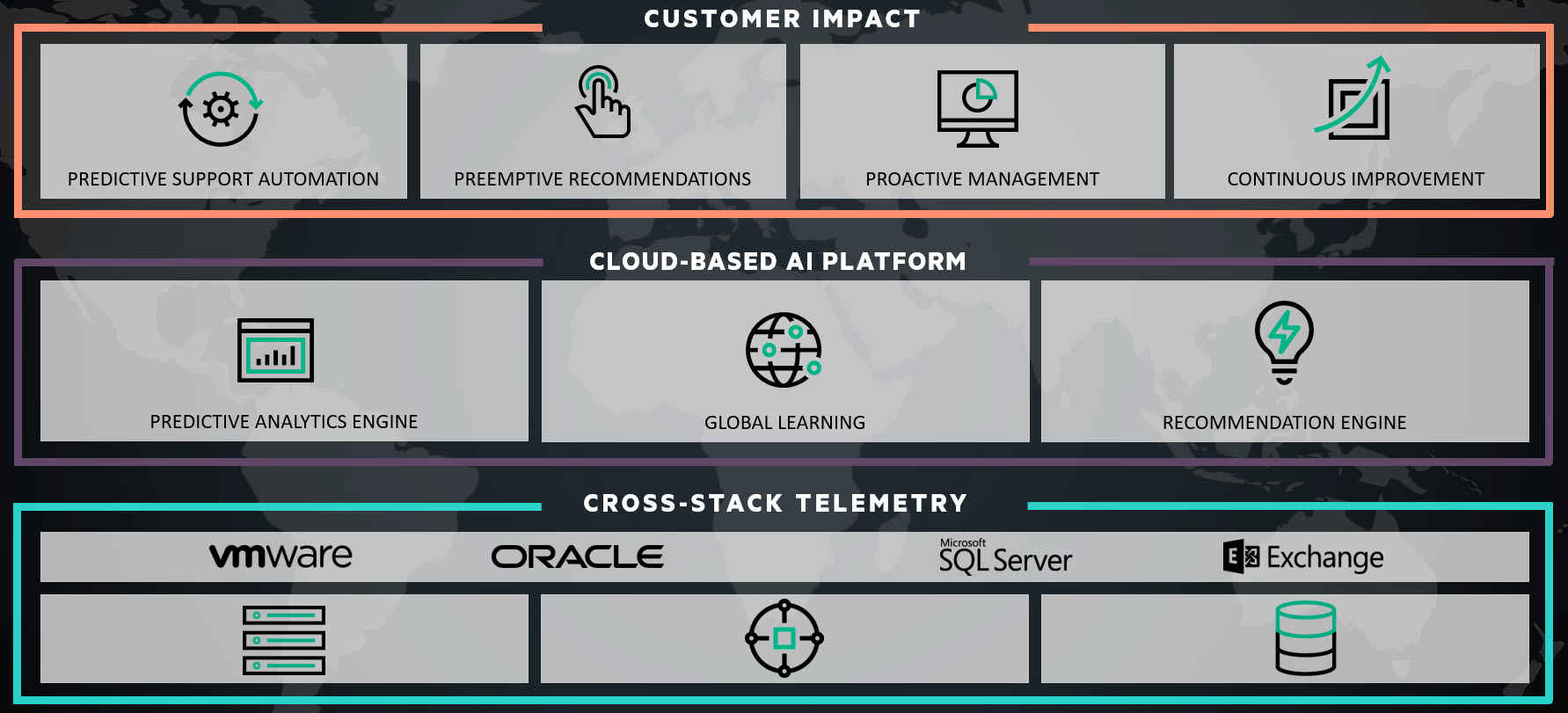

تغییرات قابل توجهی در رویههای جاریِ عملیات در حوزهIT و ساختاربندی مجدد در نحوه مدیریت محیط IT دیده میشود. گارتنر از اصطلاح Artificial for IT Opreations برای توصیف ماهیت این تغییرات استفاده کرده است. AIOps به پلتفرم های تکنولوژی چند لایهای اشاره میکند که عملیات IT را اتوماتیک میسازند و بهبود میدهند. این کار به وسیلهی علم تجزیه و تحلیل و machine learning برای آنالیز کلان داده جمعآوری شده از دستگاهها و ابزارهای مختلفِ عملیات IT انجام میشود تا به صورت اتوماتیک و به موقع مشکلات را شناسایی کند و به آنها واکنش نشان دهد.

InfoSight یک پلتفرم AIOps است. این محصول به همراه قدرتِ آنالیز پیشگویانه (predictive) و machine learning ، Software defined intelligence را برای دیتاسنتر به ارمغان می آورد. همچنین پیش از آنکه مشکلات در زیرساخت به وقوع بپیوندند، قادر به پیشبینی و توقف آنها خواهد بود. InfoSight امکان ایجاد راهکارهایی کاربردی برای مدیریت زیرساخت را در اختیار شما میگذارد. HPE InfoSight یک سرویس SaaS است که به استقرار On-premise 1 نیازی ندارد. InfoSight بدون نیاز به هیچ لایسنسی جانبی محصولات HPE را پوشش میدهد.

در حال حاضر، InfoSight به سرورهای HPE (شامل Proliant، Synergy و Apollo) و ذخیره سازهای HPE (شامل 3PAR و Nimble) تعمیم داده میشود. با استفاده از InfoSight ما به جزییاتی دقیق درباره وضعیت سلامت کلی سیستم، معیارهای مربوط به کارایی، data protection و همچنین تحلیل پیشگویانه در رابطه با کارایی و ظرفیت دست مییابیم.

InfoSight داشبوردی قدرتمند را به منظور پیگیری سلامتِ سیستم شما، بهبود کارایی عملیاتی، مانیتورینگ، پیشبینیِ میزان بهرهبرداری از ظرفیت و مدیریت پیوستهی وضعیت سیستمهای شما ارائه میدهد. همچنین workflow هایی مبتنی بر هوش مصنوعی برای کاربران وجود دارد تا در رابطه با چگونگیِ عملکرد محیط خود بیشتر بیاموزند.

افزون بر این، InfoSight توصیههایی تاثیر گذار در مورد کارایی و طرحهایی برای بارِکاریهای متنوع را در رابطه با زیرساختِ مشتریان ارائه میدهد. تمامیِ اینها از طریق وابستهسازیِ میلیونها دادهی جمعآوری شده از سراسر دستگاههای مستقر در شبکه و در کنار یک ابزار تحلیلگرِ قدرتمند، امکانپذیر است.

InfoSight از طریق یکپارچهسازیِ VMware vCenter با ذخیره سازهای HPE 3PAR و Nimble HPE، تجزیه و تحلیلهای cross-stack درباره VMware را به همراه اطلاعاتی نظیر نسبت تاخیر، رقابت بر سر memory/IO/CPU ، میزان کارایی و ظرفیت به اضافه دیگر معیارهای سیستم فراهم میکند. آنالیزهای cross-stock در خصوص VMware همراه با دادهسنجی غنی از استوریج HPE ، اطلاعاتی در سطح دیتاسنتر، datastore ها، کلاسترها، هاست های موجود بر روی ESXi و ماشین های مجازی را در اختیار کاربران میگذارد.

محصول vRealize Operations

vRealize Operations تحت عنوان vROps شناخته شده است، همچنین آن را به نام vCenter Operations Manager نیز می خوانند. vROps یک محصول نرمافزاری و بخشی از محصول vRealize suite از VMware است که قابلیت مدیریت عملیات ها در سراسر محیطهای فیزیکی، مجازی و cloud را فراهم میکند، تفاوتی نمیکند که این محیط ها بر چه پایهای باشند، vSphere، Hyper-V یا سرویسهای وبِ آمازون.

ویژگیهایی که در تمامی نسخههای مختلف از vROps ارائه میشود، شامل مانیتورینگ کارایی، آنالیزها، مدیریت پیشگویانه در خصوص ظرفیت، زمانبندیِ با قابلیت پیشبینی برای منابع توزیع شده، log های مرتبط با vRealize و قابلیت ادغام با vSAN میشود.

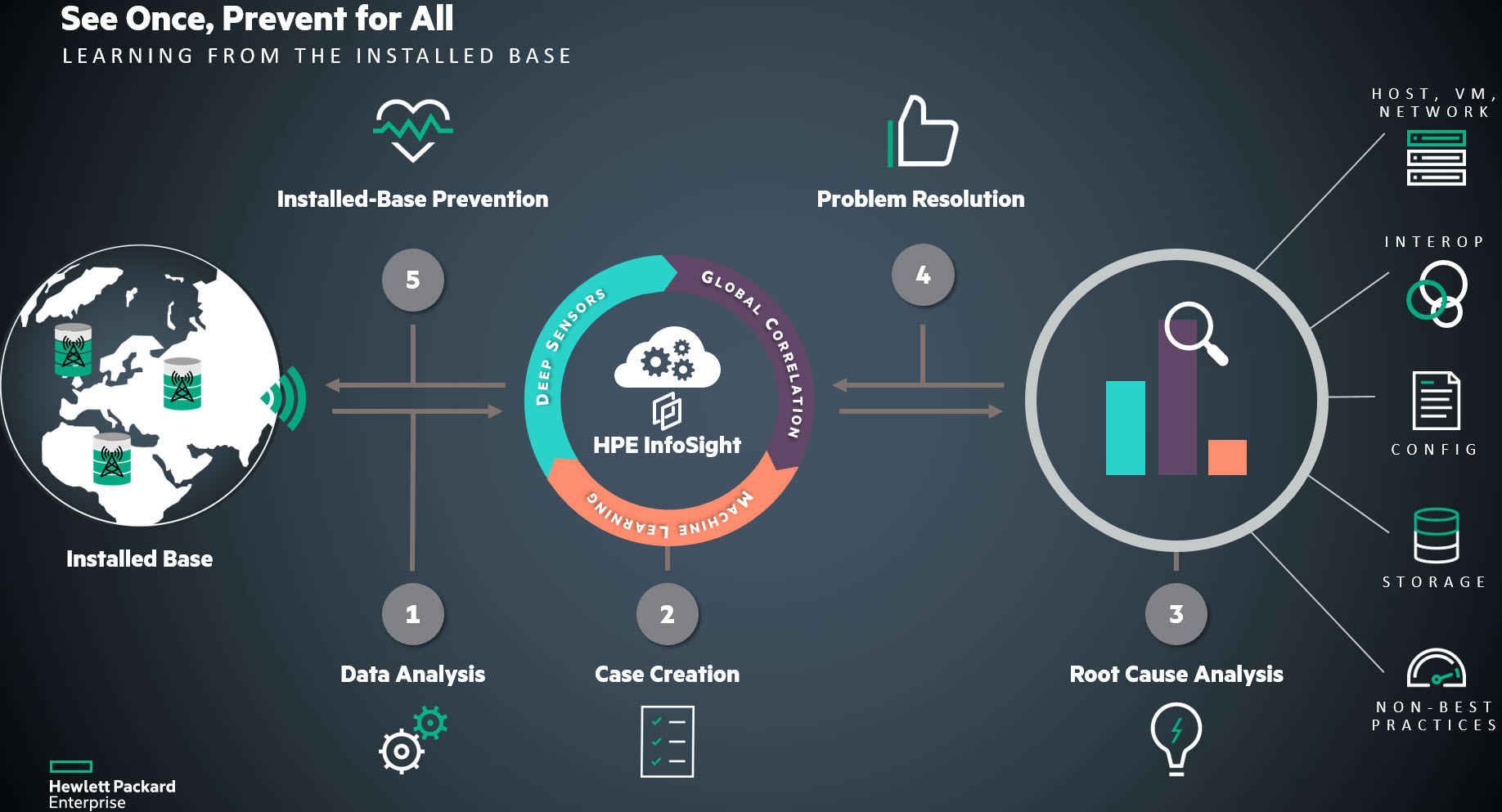

پلتفرم HPE OneView

OneView پلتفرمی مدیریتی است که یک رابط کاربری یکپارچه را برای مدیریت سیستمهای SD در دیتاسنتر ارائه می دهد. ابزارهای مدیریتِ زیرساخت در یک معماریِ مبتنی بر منابع گردآوری میشوند که دسترسی مستقیم به تمامیِ منابع منطقی و فیزیکی را ممکن میسازد و وظایف مدیریت و نگهداری را اتوماتیک میسازد، در حالی که پیش از این با نیاز به چندین ابزار مختلف به صورت دستی انجام میشدند.

هنگامی که OneView به طور کامل پیادهسازی شود، امکان مدیریتِ سرورها، استوریج و منابع شبکه را در سراسر مراحل کارشان خواهد داشت. برخی از ویژگیهای کلیدی در OneView عبارتند از: تامین و مدیریت منابع فیزیکی و همچنین منطقی، بهرهمندی از RESTful API برای تعامل یکدست با منابع مختلف، سادگی در ادغام با ابزارهای مدیریتی از جمله محصولات VMware، Microsoft و Red Hat.

ادغام vRealize Operations و HPE OneView

HPE OneView و vRealize Operations چگونه به عنوان مکمل همدیگر عمل میکنند؟ دو مدل مختلف برای ادغام آنها وجود دارد.

- استفاده از (HPE OneView for vCenter (OV4VC

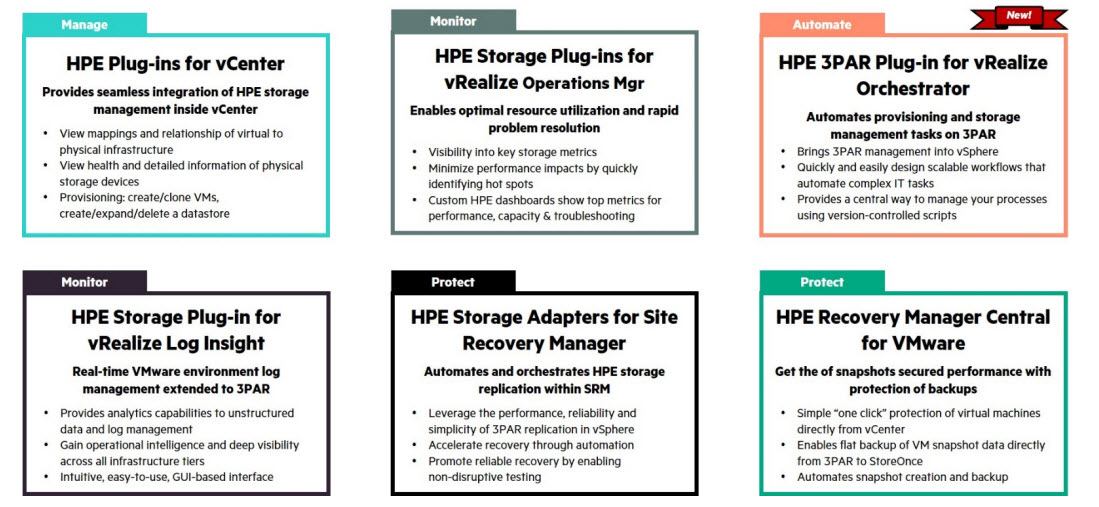

- استفاده از پلاگینهای HPE OneView و HPE Storage برای vROPs, VRO, Log Insight) vRealize)

OV4VC یک appliance مجازی دارد که بر روی vCenter اجرا میشود و پلاگین هایی را برای مدیریت استوریج HPE و سرورهای HPE در اختیار میگذارد. این پلاگین و appliance رایگان هستند. OV4VC برخی از دادهها را برای OneView میتواند تامین نماید. اطلاعات بیشتر در رابطه با OV4VC را در اینجا مشاهده نمایید.

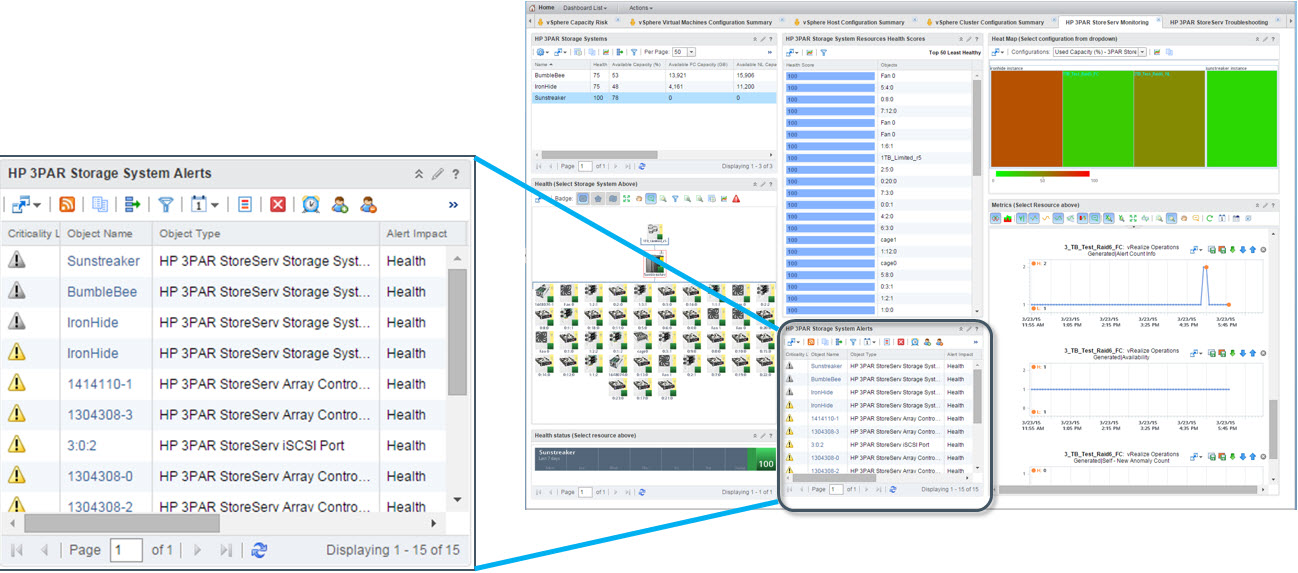

بسته مدیریت استوریج HPE 3PAR مستقیما از طریق یک تب مشخص برای استوریج HPE در داشبورد درون vRealize Oprations Manager گنجانده شده است. این داشبورد به ادمین VMware vSphere این امکان را میدهد که سریعا ظرفیت استوریج، کارایی و اطلاعات مرتبط با وضعیت دستگاه را مشاهده کند و همچنین قابلیت مشاهدهی سناریوهای عیبیابی قرار گرفته در سراسر لایههای فیزیکی و مجازی را دارد که لایه استوریج HPE را شامل میشوند. پلاگینِ HPE 3PAR در vROps کاملا stand-alone و رایگان است.

برای کسب اطلاعات بیشتر در رابطه با این پلاگین به این لینک مراجعه نمایید.

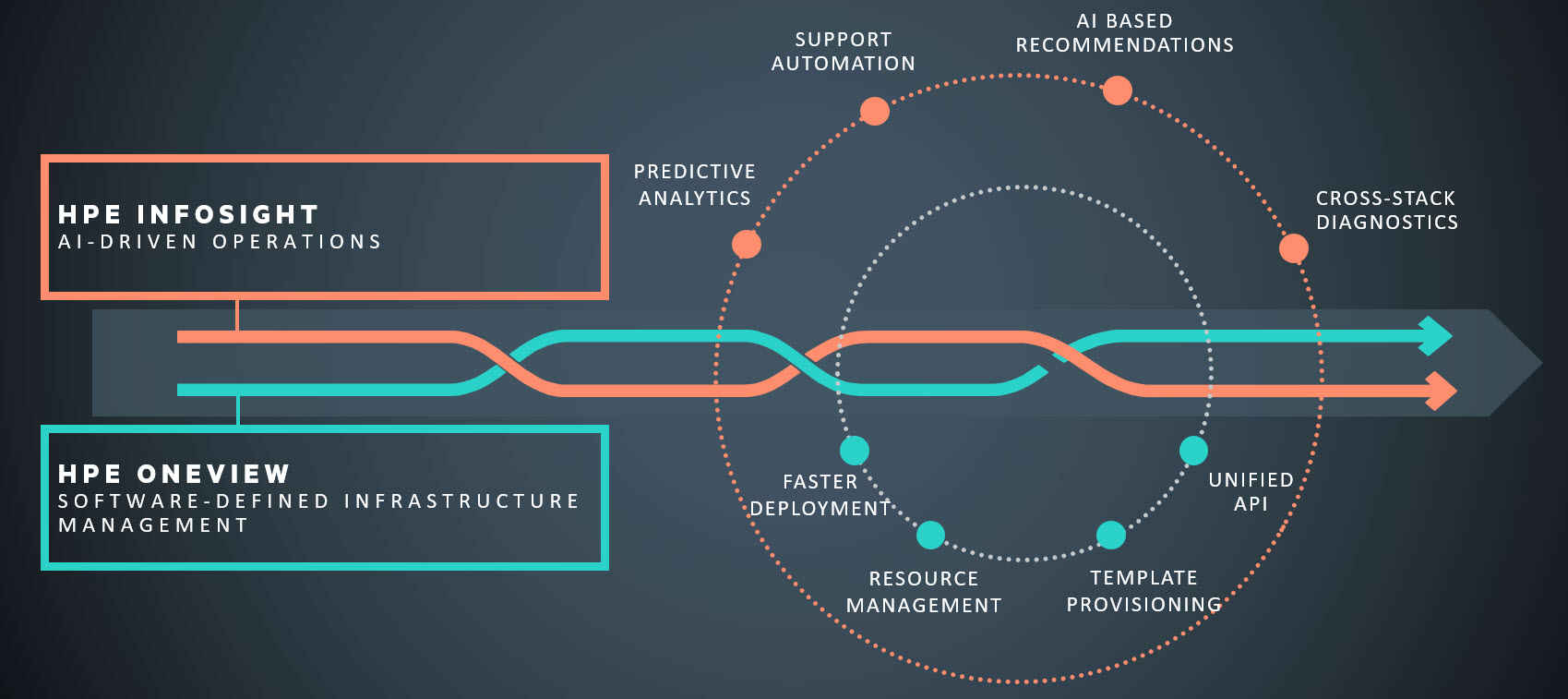

ترکیب HPE OneView و HPE InfoSight

دیاگرام بالا چگونگی عملکرد توامانِ OneView و InfoSight را نشان میدهد. پلتفرم InfoSight عملیاتی سادهشده و مبتنی بر هوش مصنوعی را به منظور دگرگون سازی نحوه مدیریت و پشتیبانی از زیرساختها به ارمغان میآورد در صورتی که OneView یک پلتفرم مدیریتی است که واسطی یکپارچه برای ادارهی سیستمهای software-defined در دیتاسنتر به شمار میرود.

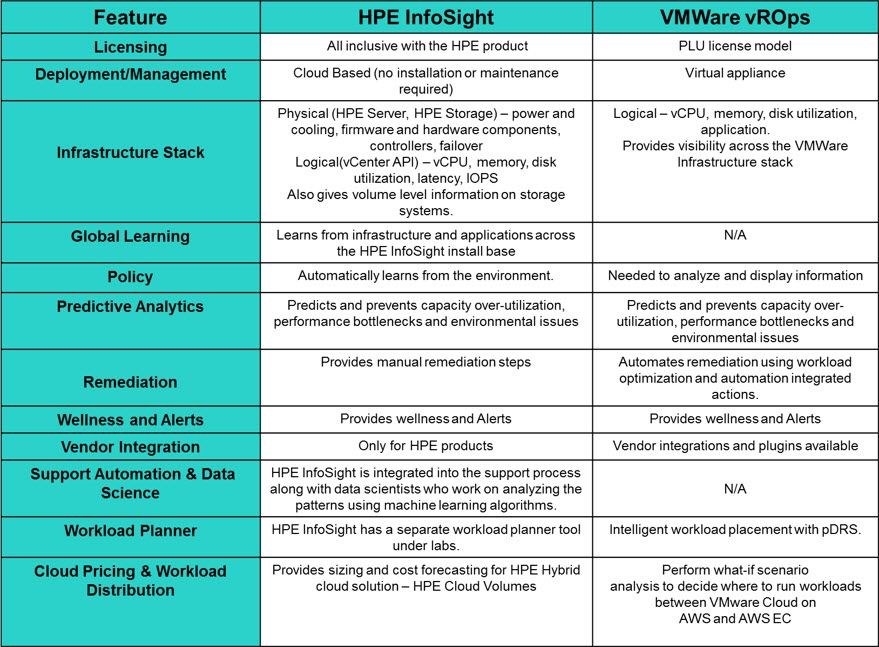

HPE Infosight و VMware vROps

همانطور که پیشتر گفته شد، InfoSight و vROps از بسیاری جهات مکمل یکدیگر هستند با وجود اینکه قابلیتهای مشابهی را ارائه میدهند. در جدول به مقایسه ویژگیهای این دو محصول میپردازیم. هر دوی این محصولات قابلیتهایی بیشتر از آنچه که در جدول آمده را پشتیبانی میکنند.

جمعبندی

همانطور که تفاوت میان VMware vRealize ، HPE OneView یا HPE InfoSight را مورد بررسی قرار دادیم می توان دریافت که هر کدام از این محصولات ویژگیهایی منحصر به خود را دارند و قابلیتهای منحصری را به هنگام استقرار در محیط شما به ارمغان میآورند. پلتفرم OneView به عنوان یک محصول stand-alone ابزارها و قابلیتهایی را برای ایجاد، مدیریت و نگهداریِ محیط HPE فراهم میکند. اگر به دنبال نرمافزار SaaS رایگان، بدون نیاز به سرویس و نگهداریِ راهکار AIOps مجزا برای زیرساخت خود هستید، HPE InfoSight به شما پیشنهاد میشود. همچنین (VMware vRealize Operations (vROps مختص به کسانی است که به دنبال مانیتورینگ و مدیریت کاملی بر سراسر محیط مجازی و Cloud خود میگردند.